PromptLock, le ransomware de preuve de concept basé sur l’IA développé par des chercheurs de NYU Tandon et initialement confondu avec une menace active d’ESET, n’est plus un exemple isolé : le dernier rapport de Google montre que les attaquants créent et déploient désormais d’autres logiciels malveillants qui exploitent les LLM pour exploiter et échapper aux systèmes de sécurité.

Un pas vers des malwares plus autonomes et adaptatifs

Les analystes de Google en matière de renseignements sur les menaces ont observé plusieurs cas d’utilisation de logiciels malveillants basés sur l’IA :

- Vault silencieux est un voleur d’informations d’identification qui cible les jetons GitHub et NPM, mais exploite également une invite d’IA et des outils CLI AI installés sur l’hôte pour rechercher d’autres secrets potentiels sur le système infecté à exfiltrer.

- Vol rapide (utilisé par le russe APT28, alias Fancy Bear) est un mineur de données qui utilise l’API Hugging Face pour interroger Qwen2.5-Coder-32B-Instruct afin de générer des commandes Windows sur une ligne, qu’il exécute ensuite pour collecter et exfiltrer des données.

- FruitCoquille est un shell inversé qui contient des invites codées en dur visant à contourner la détection/analyse par les systèmes de sécurité alimentés par LLM.

Le mentionné ci-dessus Verrouillage d’invite et Flux d’invite (un compte-gouttes) sont tous deux considérés comme expérimentaux. Le premier utilise un LLM pour générer et exécuter dynamiquement des scripts Lua malveillants au moment de l’exécution, et le second utilise l’API Google Gemini pour réécrire son propre code source toutes les heures afin d’échapper à la détection.

“Les adversaires n’exploitent plus l’intelligence artificielle (IA) uniquement pour gagner en productivité, ils déploient de nouveaux logiciels malveillants basés sur l’IA dans leurs opérations actives. Cela marque une nouvelle phase opérationnelle d’abus de l’IA, impliquant des outils qui modifient dynamiquement le comportement en cours d’exécution”, ont souligné les analystes de Google.

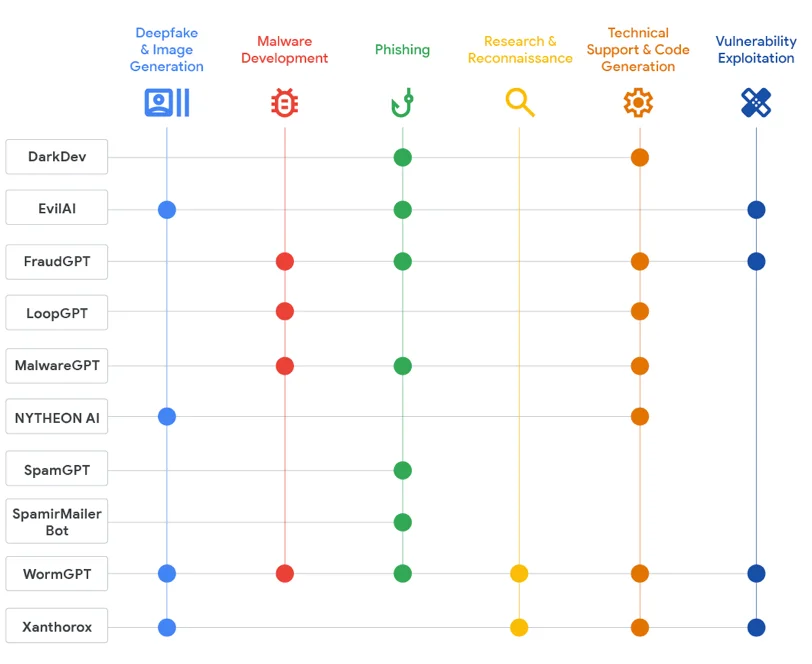

Ils ont également constaté que les marchés clandestins destinés aux cybercriminels proposent une large sélection d’offres d’IA illicites, avec diverses capacités présumées :

Offres d’IA annoncées dans les forums clandestins et leurs capacités (Source : Google Threat Intelligence Group)

L’IA comme enrichisseur de compétences

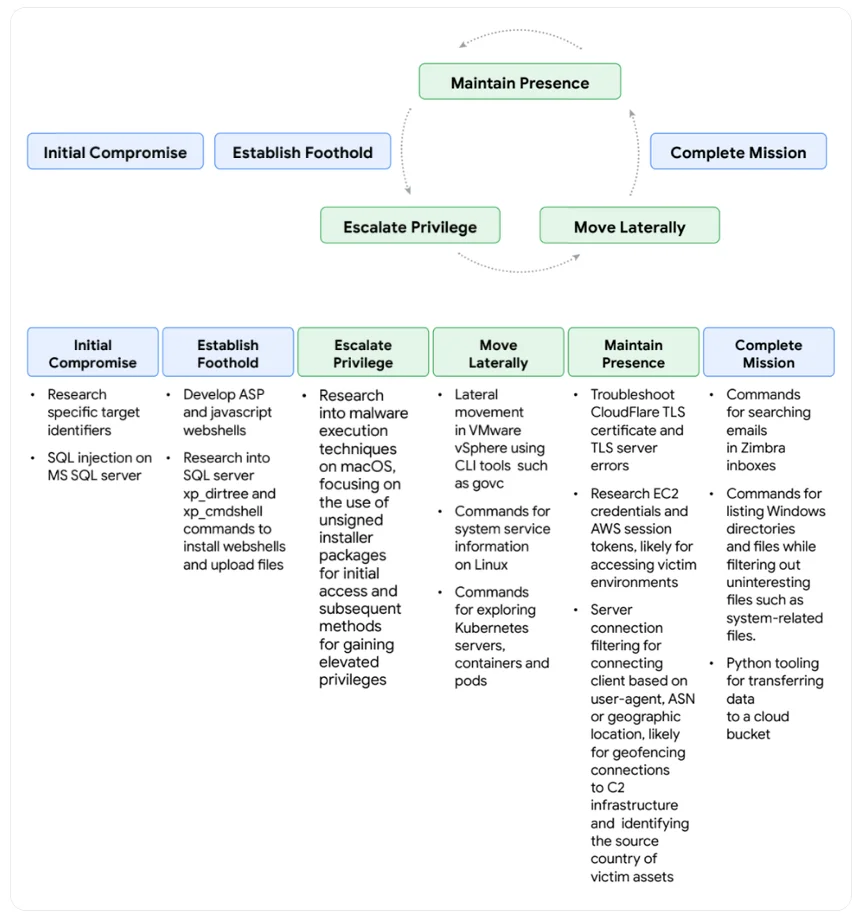

Comme Anthropic avant lui, Google a expliqué comment divers acteurs malveillants ont abusé de son LLM pour augmenter la productivité à toutes les étapes de l’attaque.

Un acteur menaçant lié à la Chine a abusé de Gemini pour créer du contenu leurre, construire une infrastructure technique et développer des outils pour l’exfiltration de données. Un acteur malveillant parrainé par l’État iranien l’a utilisé pour rechercher comment développer des logiciels malveillants personnalisés.

Google a admis que tous deux avaient réussi à contourner la réticence de Gemini à fournir des réponses : l’acteur du lien avec la Chine en prétendant participer à un exercice de capture du drapeau (CTF), et l’acteur menaçant iranien en se faisant passer pour un étudiant travaillant sur un projet, un document ou un article universitaire. (Google affirme avoir depuis renforcé les protections contre ces techniques.)

Comment un acteur menaçant lié à la Chine a abusé de Gemini tout au long du cycle de vie de l’attaque (Source : Google Threat Intelligence Group)

« Les auteurs de menaces continuent d’adapter les outils d’IA générative pour augmenter leurs activités en cours, en essayant d’améliorer leurs tactiques, techniques et procédures (TTP) pour agir plus rapidement et à un volume plus élevé », ont noté les analystes.

“Pour les acteurs qualifiés, les outils d’IA générative fournissent un cadre utile, similaire à l’utilisation de Metasploit ou de Cobalt Strike dans les activités de cybermenace. Ces outils offrent également aux acteurs de menace de niveau inférieur la possibilité de développer des outils sophistiqués, d’intégrer rapidement les techniques existantes et d’améliorer l’efficacité de leurs campagnes, indépendamment de leurs connaissances techniques ou de leurs compétences linguistiques. “

![]()

Abonnez-vous à notre alerte e-mail de dernière minute pour ne jamais manquer les dernières violations, vulnérabilités et menaces de cybersécurité. Abonnez-vous ici !

![]()