Des chercheurs en cybersécurité ont découvert une faille impactant Google Kubernetes Engine (GKE) qui pourrait être potentiellement exploitée par des acteurs malveillants disposant d’un compte Google pour prendre le contrôle d’un cluster Kubernetes.

La lacune critique a été baptisée Système : Tous par la société de sécurité cloud Orca. On estime que jusqu’à 250 000 clusters GKE actifs dans la nature sont sensibles au vecteur d’attaque.

Dans un rapport partagé avec The Hacker News, le chercheur en sécurité Ofir Yakobi a déclaré que cela « découle d’une idée fausse probablement largement répandue selon laquelle le groupe system:authentifié dans Google Kubernetes Engine inclut uniquement des identités vérifiées et déterministes, alors qu’en fait, il inclut tout compte authentifié par Google ( même en dehors de l’organisation).”

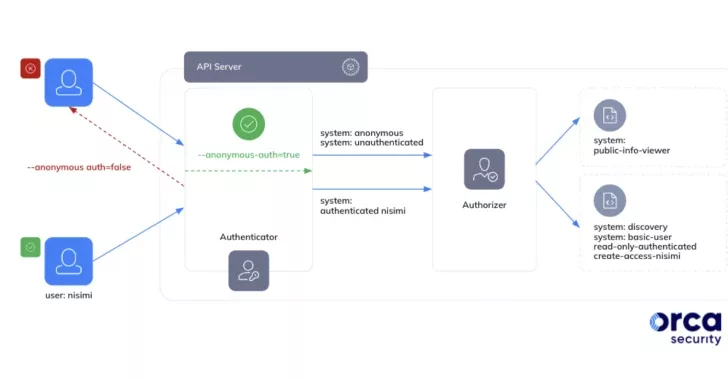

Le groupe system:authenticated est un groupe spécial qui comprend toutes les entités authentifiées, en comptant les utilisateurs humains et les comptes de service. En conséquence, cela pourrait avoir de graves conséquences si les administrateurs lui confèrent par inadvertance des rôles trop permissifs.

Plus précisément, un acteur malveillant externe en possession d’un compte Google pourrait abuser de cette mauvaise configuration en utilisant son propre jeton de support Google OAuth 2.0 pour prendre le contrôle du cluster à des fins d’exploitation ultérieure, telles que des mouvements latéraux, du cryptomining, un déni de service et vol de données sensibles.

Pour aggraver les choses, cette approche ne laisse aucune trace pouvant être liée au compte Gmail ou Google Workspace ayant obtenu le jeton du porteur OAuth.

Sys:All s’est avéré avoir un impact sur de nombreuses organisations, conduisant à l’exposition de diverses données sensibles, telles que les jetons JWT, les clés API GCP, les clés AWS, les informations d’identification Google OAuth, les clés privées et les informations d’identification aux registres de conteneurs, dont la dernière pourrait puis être utilisé pour trojaniser les images de conteneurs.

Suite à une divulgation responsable à Google, la société a pris des mesures pour bloquer la liaison du groupe system:authentifié au rôle d’administrateur de cluster dans les versions 1.28 et ultérieures de GKE.

“Pour aider à sécuriser vos clusters contre les attaques massives de logiciels malveillants qui exploitent les mauvaises configurations d’accès de l’administrateur du cluster, les clusters GKE exécutant la version 1.28 et ultérieure ne vous permettront pas de lier le ClusterRole de l’administrateur du cluster au système : utilisateur anonyme ou au système : non authentifié ou system:authenticated groups”, note désormais Google dans sa documentation.

Google recommande également aux utilisateurs de ne pas lier le groupe system:authenticated à des rôles RBAC, d’évaluer si les clusters ont été liés au groupe à l’aide de ClusterRoleBindings et de RoleBindings et de supprimer les liaisons non sécurisées.

Orca a également averti que même s’il n’existe aucune trace publique d’une attaque à grande échelle utilisant cette méthode, cela pourrait n’être qu’une question de temps, nécessitant que les utilisateurs prennent les mesures appropriées pour sécuriser les contrôles d’accès à leur cluster.

“Même s’il s’agit d’une amélioration, il est important de noter que cela laisse encore de nombreux autres rôles et autorisations pouvant être attribués au groupe”, a déclaré la société.