L’acteur menaçant connu sous le nom de ToddyCat a été observé en utilisant une large gamme d’outils pour conserver l’accès à des environnements compromis et voler des données précieuses.

La société russe de cybersécurité Kaspersky a caractérisé l’adversaire comme s’appuyant sur divers programmes pour récolter des données à « échelle industrielle » auprès d’organisations principalement gouvernementales, dont certaines liées à la défense, situées dans la région Asie-Pacifique.

“Pour collecter de gros volumes de données sur de nombreux hôtes, les attaquants doivent automatiser autant que possible le processus de collecte de données et proposer plusieurs moyens alternatifs pour accéder et surveiller en permanence les systèmes qu’ils attaquent”, chercheurs en sécurité Andrey Gunkin, Alexander Fedotov et Natalya Shornikova. dit.

ToddyCat a été documenté pour la première fois par la société en juin 2022 dans le cadre d’une série de cyberattaques visant des entités gouvernementales et militaires en Europe et en Asie depuis au moins décembre 2020. Ces intrusions ont exploité une porte dérobée passive baptisée Samurai qui permet un accès à distance au compromis. hôte.

Un examen plus approfondi du savoir-faire des acteurs menaçants a depuis permis de découvrir des outils supplémentaires d’exfiltration de données, tels que LoFiSe et Pcexter, permettant de collecter des données et de télécharger des fichiers d’archives sur Microsoft OneDrive.

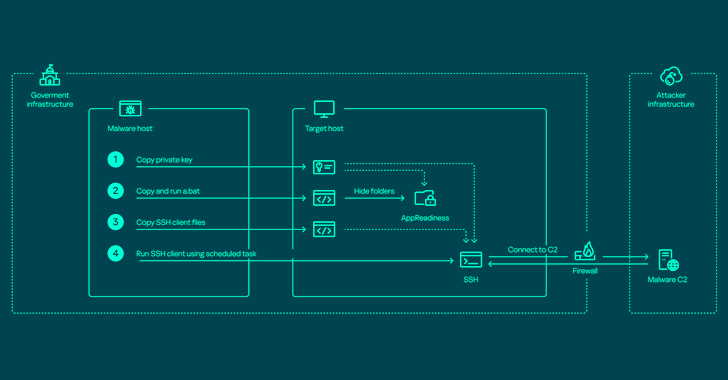

Le dernier ensemble de programmes implique un mélange de logiciels de collecte de données par tunneling, qui sont utilisés une fois que l’attaquant a déjà obtenu l’accès aux comptes d’utilisateurs privilégiés du système infecté. Ceci comprend –

- Tunnel SSH inversé à l’aide d’OpenSSH

- SoftEther VPN, qui est renommé en fichiers apparemment inoffensifs comme « boot.exe », « mstime.exe », « netscan.exe » et « kaspersky.exe »

- Ngrok et Krong pour chiffrer et rediriger le trafic de commande et de contrôle (C2) vers un certain port du système cible

- Client FRP, un proxy inverse rapide open source basé sur Golang

- Cuthead, un exécutable compilé .NET pour rechercher des documents correspondant à une extension spécifique ou un nom de fichier, ou la date à laquelle ils ont été modifiés

- WAExp, un programme .NET pour capturer les données associées à l’application Web WhatsApp et les enregistrer sous forme d’archive, et

- TomBerBil pour extraire les cookies et les informations d’identification des navigateurs Web comme Google Chrome et Microsoft Edge

“Les attaquants utilisent activement des techniques pour contourner les défenses afin de tenter de masquer leur présence dans le système”, a déclaré Kaspersky.

“Pour protéger l’infrastructure de l’organisation, nous recommandons d’ajouter à la liste noire du pare-feu les ressources et les adresses IP des services cloud qui assurent le tunneling du trafic. De plus, il faut demander aux utilisateurs d’éviter de stocker des mots de passe dans leurs navigateurs, car cela aide les attaquants à accéder à des informations sensibles. “.