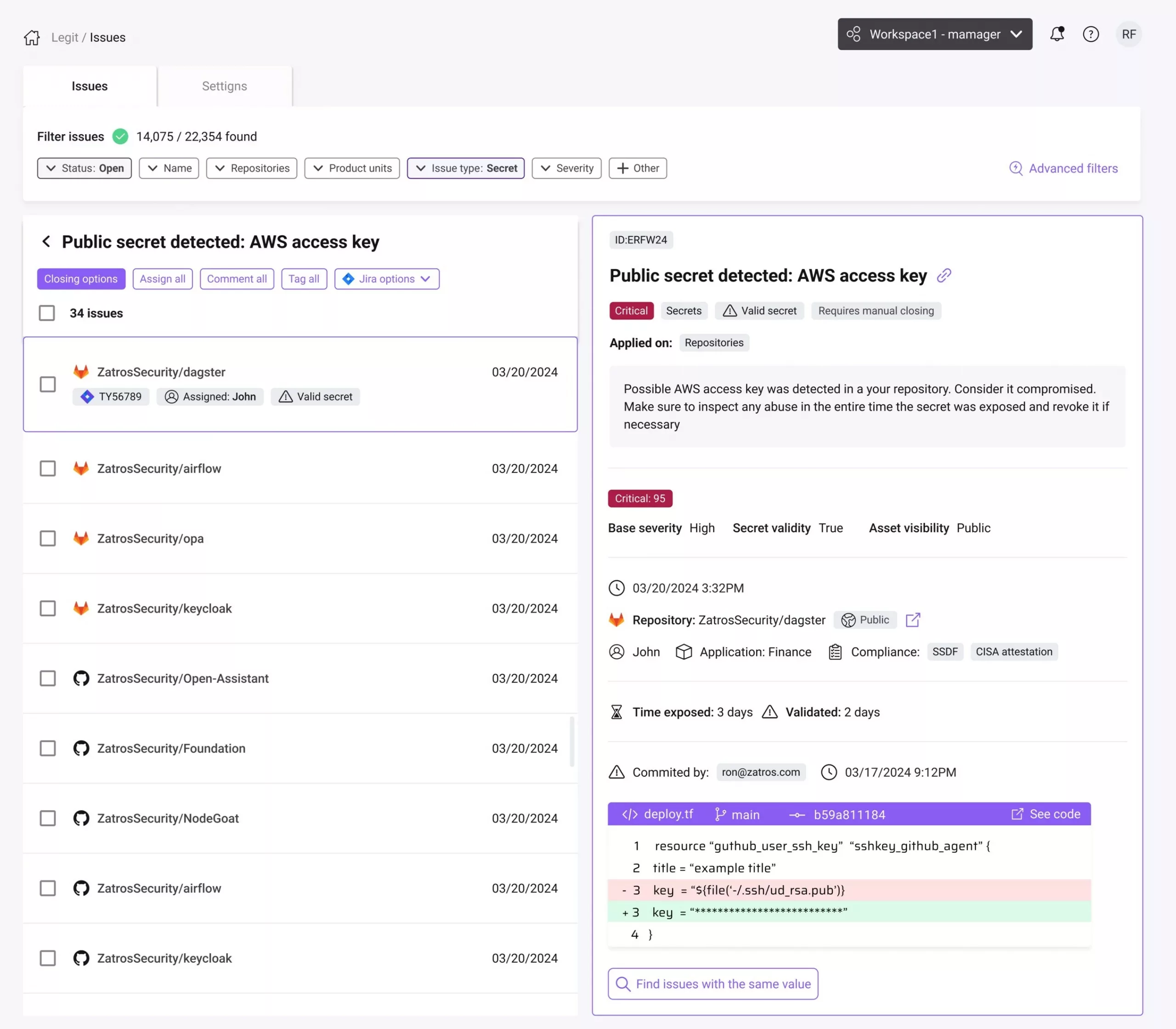

Legit Security a dévoilé son produit autonome d’analyse des secrets d’entreprise, qui peut détecter, corriger et empêcher la divulgation de secrets tout au long du pipeline de développement logiciel. Solution basée sur l’IA qui permet la découverte de secrets au-delà du code source, l’offre de Legit est conçue pour répondre aux besoins des organisations de développement les plus complexes.

Cette nouvelle offre offre aux RSSI et à leurs équipes une sécurité de niveau entreprise, capable de répondre aux besoins des organisations les plus grandes et les plus complexes au monde. Les équipes de sécurité peuvent désormais identifier, corriger et empêcher la divulgation de secrets dans les outils de développement, tels que GitHub, GitLab, Azure DevOps, Jenkins, Bitbucket, Docker images, Confluence, Jira, etc. La précision basée sur l’IA de Legit génère également des résultats très précis ; les faux positifs sont réduits jusqu’à 86 %.

« Contrairement à de nombreuses solutions basées sur des outils open source et d’autres outils commerciaux, l’analyse des secrets d’entreprise de Legit va au-delà du code source et est alimentée par l’IA pour une bien meilleure précision », a déclaré Lior Barak, CPO chez Legit Security. « La réalité est que les solutions open source et existantes sont inefficaces pour détecter les secrets tout au long du cycle de vie du développement logiciel ; ils passent à côté de conclusions cruciales et ne disposent pas des capacités de gestion nécessaires pour gérer les résultats. Ce risque est quelque chose que les organisations d’aujourd’hui ne peuvent pas se permettre, car une seule erreur peut avoir des conséquences désastreuses.

Les secrets, tels que les clés API, les clés d’accès, les mots de passe et les informations personnelles identifiables (PII), sont des atouts précieux et un point focal pour les attaquants. Dans le même temps, les applications et les développeurs utilisent de plus en plus de secrets et d’informations d’identification non humaines pour fonctionner. Selon le rapport 2023 sur les violations de données d’IBM, les risques de fuite de données secrètes constituent le deuxième vecteur d’attaque initial le plus courant.

La protection des secrets est essentielle à la mission, car une seule divulgation peut entraîner de multiples violations coûteuses et souvent difficiles à corriger. Avec Legit, les organisations peuvent identifier, corriger et empêcher la perte de secrets sur divers outils et plates-formes de développement.

Les principaux avantages du produit d’analyse des secrets d’entreprise de Legit incluent :

- Performances et évolutivité : Les organisations bénéficient de fonctionnalités d’analyse des secrets de niveau entreprise, adaptées aux organisations à grande échelle pour analyser des milliers d’actifs de développeurs en quelques minutes.

- Au-delà du code source : Les RSSI et leurs équipes peuvent identifier, corriger et empêcher la perte de secrets dans les outils de développement, allant de GitHub, GitLab, Azure DevOps et Bitbucket aux images Docker, artefacts, pages Confluence, etc.

- Précision alimentée par l’IA : Legit fournit des résultats plus précis grâce à son moteur d’apprentissage continu. De plus, des capacités étendues de contexte et de priorisation limitent l’impact des faux positifs.

- Gestion centralisée : Les organisations peuvent créer en toute transparence des politiques personnalisées, gérer les exceptions et exécuter des analyses de secrets sur tous les produits, systèmes et équipes.

- Visibilité continue de la surface d’attaque des développeurs : Legit découvre et analyse les actifs de développement tels que le code, les systèmes de build, les artefacts, etc. Cette approche garantit qu’aucun coin n’est laissé sans contrôle et ajoute du contexte, tel que des vecteurs d’exposition, aux résultats.

Grâce à l’analyse des secrets d’entreprise de Legit, les clients peuvent commencer par l’analyse des secrets et, en fonction des besoins futurs, étendre à d’autres cas d’utilisation, tels que la gestion des vulnérabilités, la conformité et la sécurité de la chaîne d’approvisionnement logicielle.