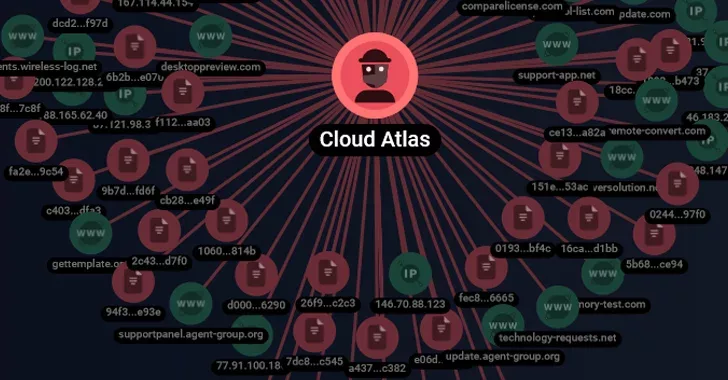

L’acteur menaçant appelé Atlas des nuages a été liée à une série d’attaques de spear-phishing contre des entreprises russes.

Les cibles comprenaient une entreprise agro-industrielle russe et une société de recherche publique, selon un rapport de FACCT, une société de cybersécurité autonome créée après la sortie officielle du Groupe-IB de Russie plus tôt cette année.

Cloud Atlas, actif depuis au moins 2014, est un groupe de cyberespionnage d’origine inconnue. Également appelé Clean Ursa, Inception, Oxygen et Red October, l’acteur menaçant est connu pour ses campagnes persistantes ciblant la Russie, la Biélorussie, l’Azerbaïdjan, la Turquie et la Slovénie.

En décembre 2022, Check Point et Positive Technologies ont détaillé des séquences d’attaques en plusieurs étapes qui ont conduit au déploiement d’une porte dérobée basée sur PowerShell appelée PowerShower ainsi que de charges utiles DLL capables de communiquer avec un serveur contrôlé par un acteur.

Le point de départ est un message de phishing contenant un document leurre qui exploite CVE-2017-11882, une faille de corruption de mémoire vieille de six ans dans l’éditeur d’équations de Microsoft Office, pour lancer l’exécution de charges utiles malveillantes, une technique utilisée par Cloud Atlas. dès octobre 2018.

« Les campagnes massives de spear phishing de l’acteur continuent d’utiliser ses méthodes simples mais efficaces afin de compromettre ses cibles », notait Kaspersky en août 2019. « Contrairement à de nombreux autres ensembles d’intrusions, Cloud Atlas n’a pas choisi d’utiliser des implants open source au cours de sa campagne. campagnes récentes, afin d’être moins discriminatoire.

FACCT a décrit la dernière chaîne de destruction comme similaire à celle décrite par Positive Technologies, avec une exploitation réussie de CVE-2017-11882 via l’injection de modèle RTF, ouvrant la voie au shellcode responsable du téléchargement et de l’exécution d’un fichier HTA obscurci. Les courriers proviennent des services de messagerie russes populaires Yandex Mail et Mail.ru de VK.

L’application HTML malveillante lance ensuite des fichiers Visual Basic Script (VBS) qui sont finalement responsables de la récupération et de l’exécution d’un code VBS inconnu à partir d’un serveur distant.

“Le groupe Cloud Atlas est actif depuis de nombreuses années, réfléchissant soigneusement à chaque aspect de ses attaques”, a déclaré Positive Technologies à propos du groupe l’année dernière.

« La boîte à outils du groupe n’a pas changé depuis des années : ils tentent de cacher leurs logiciels malveillants aux chercheurs en utilisant des requêtes de charge utile ponctuelles et en les validant. Le groupe évite les outils de détection d’attaques de réseau et de fichiers en utilisant un stockage cloud légitime et des fonctionnalités logicielles bien documentées. en particulier dans Microsoft Office.”

Cette évolution intervient alors que la société a déclaré qu’au moins 20 organisations situées en Russie avaient été compromises à l’aide de Decoy Dog, une version modifiée de Pupy RAT, l’attribuant à un acteur menaçant persistant et avancé qu’elle appelle Hellhounds.

Le malware activement entretenu, en plus de permettre à l’adversaire de contrôler à distance l’hôte infecté, est livré avec un scriptlet conçu pour transmettre des données de télémétrie à un compte « automatisé » sur Mastodon portant le nom « Lamir Hasabat » (@lahat) sur l’instance Mindly.Social. .

“Après la publication des documents sur la première version de Decoy Dog, les auteurs du malware ont déployé beaucoup d’efforts pour entraver sa détection et son analyse à la fois dans le trafic et dans le système de fichiers”, ont déclaré les chercheurs en sécurité Stanislav Pyzhov et Aleksandr Grigorian.