Un acteur menaçant appelé Water Curupira a été observé en train de distribuer activement le PikaBot malware Loader dans le cadre de campagnes de spam en 2023.

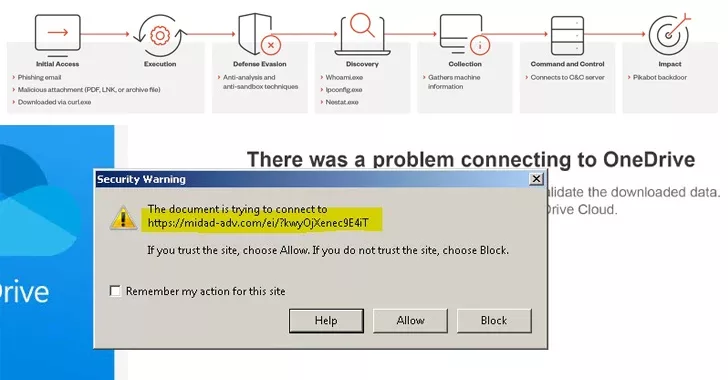

“Les opérateurs de PikaBot ont mené des campagnes de phishing, ciblant les victimes via ses deux composants – un chargeur et un module central – qui ont permis un accès à distance non autorisé et l’exécution de commandes arbitraires via une connexion établie avec leur serveur de commande et de contrôle (C&C)”, Trend Micro a déclaré dans un rapport publié aujourd’hui.

L’activité a débuté au premier trimestre 2023 et s’est poursuivie jusqu’à fin juin, avant de reprendre en septembre. Cela chevauche également des campagnes antérieures qui ont utilisé des tactiques similaires pour diffuser QakBot, en particulier celles orchestrées par des groupes de cybercriminalité connus sous les noms de TA571 et TA577.

On pense que l’augmentation du nombre de campagnes de phishing liées à PikaBot est le résultat du retrait de QakBot en août, DarkGate émergeant comme un autre remplaçant.

PikaBot est avant tout un chargeur, ce qui signifie qu’il est conçu pour lancer une autre charge utile, notamment Cobalt Strike, une boîte à outils légitime de post-exploitation qui agit généralement comme un précurseur pour le déploiement de ransomwares.

Les chaînes d’attaque exploitent une technique appelée détournement de fils de discussion de courrier électronique, qui utilise des fils de discussion de courrier électronique existants pour inciter les destinataires à ouvrir des liens ou des pièces jointes malveillants, activant ainsi efficacement la séquence d’exécution du logiciel malveillant.

Les pièces jointes de l’archive ZIP, qui contiennent des fichiers JavaScript ou IMG, sont utilisées comme rampe de lancement pour PikaBot. Le malware, quant à lui, vérifie la langue du système et arrête son exécution si elle est russe ou ukrainienne.

À l’étape suivante, il collecte des détails sur le système de la victime et les transmet à un serveur C&C au format JSON. Les campagnes de Water Curupira visent à abandonner Cobalt Strike, ce qui a ensuite conduit au déploiement du ransomware Black Basta.

« L’acteur malveillant a également mené plusieurs campagnes de spam DarkGate et un petit nombre de campagnes IcedID au cours des premières semaines du troisième trimestre 2023, mais s’est depuis tourné exclusivement vers PikaBot », a déclaré Trend Micro.