Les chercheurs en cybersécurité ont signalé une nouvelle extension malveillante dans le registre Open VSX qui héberge un cheval de Troie d’accès à distance appelé Canard endormi.

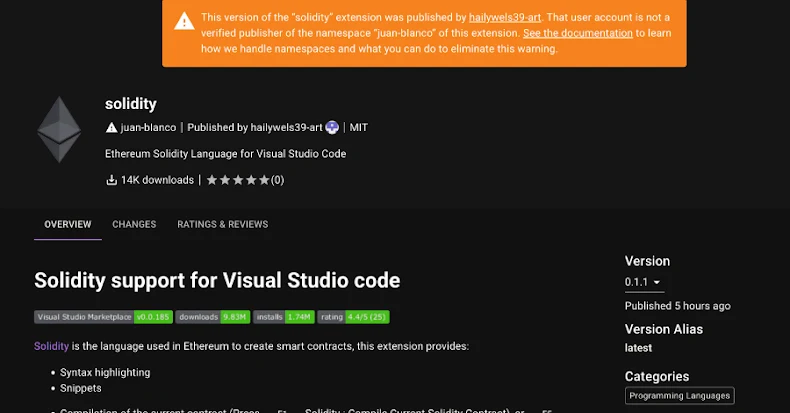

Selon John Tuckner de Secure Annex, l’extension en question, juan-bianco.solidity-vlang (version 0.0.7), a été publiée pour la première fois le 31 octobre 2025, en tant que bibliothèque totalement inoffensive qui a ensuite été mise à jour vers la version 0.0.8 le 1er novembre pour inclure de nouvelles fonctionnalités malveillantes après avoir atteint 14 000 téléchargements.

“Le malware inclut des techniques d’évasion du bac à sable et utilise un contrat Ethereum pour mettre à jour son adresse de commande et de contrôle au cas où l’adresse d’origine serait supprimée”, a ajouté Tuckner.

Des campagnes distribuant des extensions malveillantes ciblant les développeurs Solidity ont été détectées à plusieurs reprises sur Visual Studio Extension Marketplace et Open VSX. En juillet 2025, Kaspersky a révélé qu’un développeur russe avait perdu 500 000 $ d’actifs de crypto-monnaie après avoir installé une de ces extensions via Cursor.

Dans le dernier cas détecté par la société de sécurité des extensions d’entreprise, le logiciel malveillant est déclenché lorsqu’une nouvelle fenêtre d’éditeur de code est ouverte ou qu’un fichier .sol est sélectionné.

Plus précisément, il est configuré pour trouver le fournisseur d’appel de procédure à distance Ethereum (RPC) le plus rapide auquel se connecter afin d’obtenir l’accès à la blockchain, initialiser le contact avec un serveur distant à l’adresse ” sleepyduck “.[.]xyz” (d’où le nom) via l’adresse du contrat “0xDAfb81732db454DA238e9cFC9A9Fe5fb8e34c465” et lance une boucle d’interrogation qui vérifie les nouvelles commandes à exécuter sur l’hôte toutes les 30 secondes.

Il est également capable de collecter des informations système, telles que le nom d’hôte, le nom d’utilisateur, l’adresse MAC et le fuseau horaire, et d’exfiltrer les détails vers le serveur. Dans le cas où le domaine est saisi ou supprimé, le logiciel malveillant dispose de contrôles de secours intégrés pour accéder à une liste prédéfinie d’adresses Ethereum RPC afin d’extraire les informations contractuelles pouvant contenir les détails du serveur.

De plus, l’extension est équipée pour atteindre une nouvelle configuration à partir de l’adresse du contrat pour définir un nouveau serveur, ainsi que pour exécuter une commande d’urgence sur tous les points finaux en cas d’inattendu. Le contrat a été créé le 31 octobre 2025, l’acteur menaçant mettant à jour les détails du serveur de « localhost:8080 » à « sleepyduck ».[.]xyz” au cours de quatre transactions.

Il n’est pas clair si le nombre de téléchargements a été artificiellement gonflé par les acteurs malveillants pour augmenter la pertinence de l’extension dans les résultats de recherche – une tactique souvent adoptée pour augmenter la popularité afin d’inciter les développeurs sans méfiance à installer une bibliothèque malveillante.

Le développement intervient alors que la société a également divulgué les détails d’un autre ensemble de cinq extensions, cette fois publiées sur VS Code Extension Marketplace par un utilisateur nommé “developmentinc”, y compris une bibliothèque sur le thème Pokémon qui télécharge un mineur de script par lots à partir d’un serveur externe (“mock1[.]su:443”) dès qu’il est installé ou activé, et exécute le mineur à l’aide de “cmd.exe”.

Le fichier de script, en plus de se relancer avec les privilèges d’administrateur à l’aide de PowerShell et de configurer les exclusions de Microsoft Defender Antivirus en ajoutant chaque lettre de lecteur de C: à Z :, télécharge un exécutable minier Monero à partir de “mock1[.]su” et l’exécute.

Les extensions téléchargées par l’acteur menaçant, qui ne sont désormais plus disponibles au téléchargement, sont répertoriées ci-dessous :

- developmentinc.cfx-lua-vs

- développementinc.pokemon

- developmentinc.torizon-vs

- developmentinc.minecraftsnippets

- developmentinc.kombai-vs

Il est conseillé aux utilisateurs de faire preuve de prudence lorsqu’il s’agit de télécharger des extensions et de s’assurer qu’elles proviennent d’éditeurs de confiance. Microsoft, pour sa part, a annoncé en juin qu’il mettait en place des analyses périodiques à l’échelle du marché pour protéger les utilisateurs contre les logiciels malveillants. Chaque extension supprimée du marché officiel peut être consultée à partir de la page RemovedPackages sur GitHub.