Une nouvelle étude des environnements de développement intégrés (IDE) comme Microsoft Visual Studio Code, Visual Studio, IntelliJ Idea et Cursor a révélé des faiblesses dans la façon dont ils gèrent le processus de vérification d’extension, permettant finalement aux attaquants d’exécuter du code malveillant sur les machines de développeurs.

“Nous avons découvert que les vérifications de vérification erronées dans le code Visual Studio permettent aux éditeurs d’ajouter des fonctionnalités aux extensions tout en conservant l’icône vérifiée”, a déclaré les chercheurs en sécurité d’Ox Nir Zadok et Moshe Siman Tov Bustan dans un rapport partagé avec le Hacker News. “Il en résulte que des extensions malveillantes apparaissent vérifiées et approuvées, créant un faux sentiment de confiance.”

Plus précisément, l’analyse a révélé que Visual Studio Code envoie une demande de poste HTTP au domaine “Marketplace.VisualStudio[.]com “pour déterminer si une extension est vérifiée ou autrement.

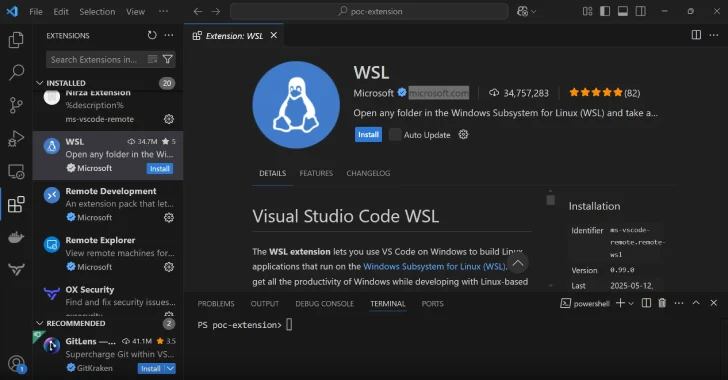

La méthode d’exploitation implique essentiellement de créer une extension malveillante avec les mêmes valeurs vérifiables qu’une extension déjà vérifiée, comme celle de Microsoft, et de contourner les vérifications de confiance.

En conséquence, il permet aux extensions Rogue d’apparaître vérifiées aux développeurs sans méfiance, tout en contenant du code capable d’exécuter des commandes de système d’exploitation.

Du point de vue de la sécurité, il s’agit d’un cas classique d’abus de tenue d’extension, où les mauvais acteurs distribuent des plugins en dehors du marché officiel. Sans application appropriée de la signature de code ou vérification de l’éditeur de confiance, même les extensions légitimes peuvent masquer les scripts dangereux.

Pour les attaquants, cela ouvre un point d’entrée à faible barrier pour réaliser l’exécution du code distant – un risque particulièrement grave dans les environnements de développement où les informations d’identification sensibles et le code source sont souvent accessibles.

Dans une preuve de concept (POC) démontré par la société de cybersécurité, l’extension a été configurée pour ouvrir l’application de calculatrice sur une machine Windows, mettant ainsi en évidence sa capacité à exécuter des commandes sur l’hôte sous-jacent.

En identifiant les valeurs utilisées dans les demandes de vérification et en les modifiant, il a été constaté qu’il est possible de créer un fichier de package VSIX de telle sorte qu’il provoque une parole de l’extension malveillante.

Ox Security a déclaré qu’il avait pu reproduire le défaut à travers d’autres ides comme Intellij Idea et Cursor en modifiant les valeurs utilisées pour la vérification sans les faire perdre leur statut vérifié.

En réponse à des divulgations responsables, Microsoft a déclaré que le comportement est par conception et que les modifications empêcheront la publication de l’extension VSIX sur le marché en raison de la vérification de la signature d’extension qui est activée par défaut sur toutes les plateformes.

Cependant, la société de cybersécurité a constaté que la faille était exploitable aussi récemment que le 29 juin 2025. Les News News ont contacté Microsoft pour commenter, et nous mettrons à jour l’histoire si nous entendons.

Les résultats montrent une fois de plus que le fait de s’appuyer uniquement sur le symbole vérifié des extensions peut être risqué, car les attaquants peuvent inciter les développeurs à exécuter du code malveillant à leur insu. Pour atténuer ces risques, il est conseillé d’installer des extensions directement à partir de marchés officiels plutôt que d’utiliser des fichiers d’extension VSIX partagés en ligne.

“La possibilité d’injecter du code malveillant en extensions, de les emballer sous forme de fichiers VSIX / ZIP et de les installer tout en maintenant les symboles vérifiés sur plusieurs plates-formes de développement majeures présente un risque grave”, ont déclaré les chercheurs. “Cette vulnérabilité a particulièrement un impact sur les développeurs qui installent des extensions à partir de ressources en ligne telles que GitHub.”