Un nouveau botnet composé de pare-feu et de routeurs de Cisco, DrayTek, Fortinet et NETGEAR est utilisé comme réseau secret de transfert de données pour les acteurs de menaces persistantes avancées, y compris l’acteur de menace lié à la Chine appelé Volt Typhoon.

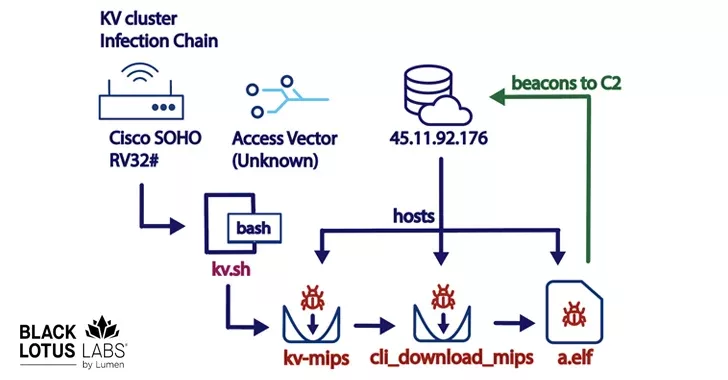

Doublé Botnet KV Selon l’équipe Black Lotus Labs de Lumen Technologies, le réseau malveillant est un amalgame de deux clusters d’activités complémentaires actifs depuis au moins février 2022.

“La campagne infecte les appareils situés en périphérie des réseaux, un segment qui est devenu un point faible dans le dispositif défensif de nombreuses entreprises, aggravé par le passage au travail à distance ces dernières années”, a déclaré la société.

Les deux clusters – nommés KY et JDY – seraient distincts mais travailleraient en tandem pour faciliter l’accès aux victimes de haut niveau et établir une infrastructure secrète. Les données de télémétrie suggèrent que le botnet est réquisitionné à partir d’adresses IP basées en Chine.

Alors que la partie robots de JDY s’engage dans une analyse plus large en utilisant des techniques moins sophistiquées, la composante KY, composée de produits largement obsolètes et en fin de vie, est considérée comme réservée aux opérations manuelles contre des cibles de premier plan sélectionnées par la première.

On soupçonne que Volt Typhoon est au moins un utilisateur du botnet KV et qu’il englobe un sous-ensemble de leur infrastructure opérationnelle, comme en témoigne le déclin notable des opérations en juin et début juillet 2023, coïncidant avec la divulgation publique des informations du collectif antagoniste. ciblage des infrastructures critiques aux États-Unis

Microsoft, qui a été le premier à dénoncer les tactiques de l’acteur malveillant, a déclaré qu’il “tente de se fondre dans l’activité normale du réseau en acheminant le trafic via des équipements réseau compromis pour les petites entreprises et les bureaux à domicile (SOHO), notamment les routeurs, les pare-feu et le matériel VPN”.

Le processus exact du mécanisme d’infection initial utilisé pour pirater les appareils est actuellement inconnu. Il est suivi par le malware de première étape qui prend des mesures pour supprimer les programmes de sécurité et autres souches de malware afin de garantir qu’il s’agit de la « seule présence » sur ces machines.

Il est également conçu pour récupérer la charge utile principale d’un serveur distant qui, en plus de revenir au même serveur, est également capable de télécharger et de télécharger des fichiers, d’exécuter des commandes et d’exécuter des modules supplémentaires.

Au cours du mois dernier, l’infrastructure du botnet a fait peau neuve, ciblant les caméras IP Axis, indiquant que les opérateurs pourraient se préparer à une nouvelle vague d’attaques.

“L’un des aspects les plus intéressants de cette campagne est que tous les outils semblent résider entièrement en mémoire”, ont déclaré les chercheurs. “Cela rend la détection extrêmement difficile, au détriment de la persistance à long terme.”

“Comme le malware réside entièrement en mémoire, en redémarrant simplement l’appareil, l’utilisateur final peut mettre fin à l’infection. Bien que cela supprime la menace imminente, une réinfection se produit régulièrement.”