Le piratage éthique implique souvent le vol de mots de passe. Les équipes rouges, par exemple, testent les mots de passe pour détecter les faiblesses des politiques, l’utilisation courante des mots de passe et la réutilisation des mots de passe sur tous les comptes. Les équipes bleues testent les mots de passe pour les audits, la conformité et l’investigation numérique.

Dans de nombreux cas, les mots de passe récupérés par des pirates éthiques se présentent dans un format obscurci appelé hachergénéralement dans le cadre d’une grande base de données de chaque utilisateur du système ou du réseau compromis. Pour lire ces mots de passe sous forme de texte brut, les pirates doivent utiliser un processus appelé fissurationce qui nécessite beaucoup de puissance de traitement.

De nombreux pirates utilisent Hashcat entre autres outils de récupération et de piratage de mots de passe. Cet outil facile à utiliser utilise le GPU d’un ordinateur pour améliorer l’efficacité et la rapidité des ressources.

Suivez ce didacticiel pour apprendre à utiliser Hashcat.

Téléchargez et exécutez Hashcat

Téléchargez l’outil depuis le site Hashcat et extrayez-le dans un répertoire de votre choix.

Lancez l’outil à partir de la ligne de commande en accédant au répertoire dans lequel vous l’avez extrait et en tapant la commande suivante :

hashcat.exe –helpCela remplit une liste de commandes possibles, mais seules quelques-unes d’entre elles sont nécessaires pour commencer.

Comment pirater des mots de passe avec Hashcat

Ouvrez l’invite de commande et utilisez la syntaxe suivante :

Le -m désigne le type de hachage. Chacun a un code unique. Visualisez-les en tapant hashcat –aide.

La prochaine section de code — exemple500.hash — spécifie le fichier qui contient les hachages. Ceci est extrait de tout système qui a été violé et placé dans le même répertoire à partir duquel vous lancez Hashcat.

La dernière partie — exemple.dict — spécifie le fichier dictionnaire. Il s’agit d’une liste de mots de passe courants qui ont été hachés à l’aide du même algorithme et comparés aux mots de passe que vous essayez de déchiffrer pour voir si l’un d’entre eux correspond.

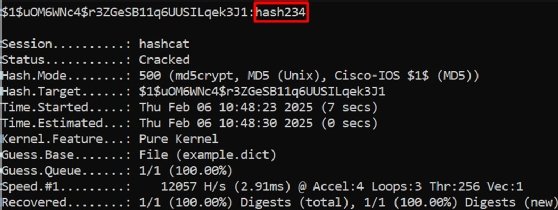

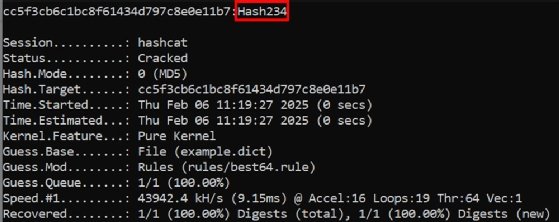

En utilisant l’exemple ci-dessus, Hashcat a déchiffré le mot de passe hachage234. La ligne supérieure montre le hachage suivi du mot de passe en clair.

Le cracking avec Hashcat implique généralement de mener des attaques par dictionnaire avec des fichiers volumineux, appelées dictionnairesde mots courants. Ces dictionnaires incluent souvent tous les mots des langues les plus utilisées, ainsi que les noms, lieux et mots de passe apparus lors de violations de données précédentes.

Hashcat peut parcourir un dictionnaire plusieurs fois, en ajoutant des variantes appelées règles. Ceux-ci ajoutent automatiquement des éléments, tels que des chiffres et des symboles, à certains endroits. Par exemple, de nombreux utilisateurs mettent un chiffre à la fin d’un mot pour créer leur mot de passe, comme mot de passe1.

Les règles effectuent également des échanges courants, comme le remplacement de la lettre E par un 3 ou un 0 pour O. En effet, les gens ont tendance à choisir des mots de passe basés sur des mots, des lieux ou des noms prévisibles et à placer des chiffres ou des symboles à certaines positions dans ces mots, comme mot de passe0rd. De même, de nombreuses personnes utilisent une majuscule au début de leur mot de passe, comme Mot de passe.

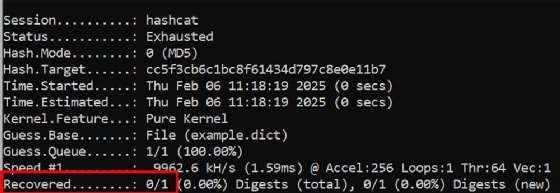

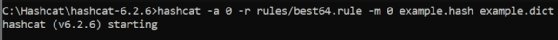

Passons en revue un exemple des règles du dictionnaire. La syntaxe Hashcat par défaut utilisée ci-dessus entraîne une tentative de crack infructueuse :

Utilisez la syntaxe suivante pour exécuter Hashcat à l’aide d’un fichier contenant des règles spécifiant les variantes de mot de passe courantes :

Le -un 0 spécifie le mode d’attaque, qui permet d’utiliser des règles, et le -r spécifie le fichier contenant les règles. Les règles peuvent être écrites manuellement ou téléchargées, et certaines sont incluses dans le répertoire de règles par défaut de Hashcat.

En utilisant la syntaxe ci-dessus qui active les règles, Hashcat peut déchiffrer le mot de passe Hachage234 car l’une des règles spécifiait de mettre la première lettre en majuscule :

Hashcat est un outil puissant avec beaucoup plus d’options. Ces commandes montrent les actions de base nécessaires pour déchiffrer la plupart des mots de passe à des fins de test d’intrusion.

NDLR : Il est possible d’utiliser Hashcat de manière licite ou illégale. C’est à vous de vous assurer que votre utilisation est licite. Obtenez l’autorisation et l’approbation appropriées avant de déchiffrer des mots de passe et gérez les informations obtenues de manière éthique. Si vous n’êtes pas sûr que votre utilisation soit légale, ne continuez pas avant d’avoir confirmé qu’elle l’est, par exemple en discutant et en validant votre utilisation prévue avec l’avocat de votre organisation.

Rob Shapland est un hacker éthique spécialisé dans la sécurité du cloud, l’ingénierie sociale et la formation en cybersécurité aux entreprises du monde entier.