Une campagne de publicité malveillante à grande échelle distribuant le malware Lumma infostealer via des « publicités » intrusives menant à de fausses pages CAPTCHA a été liée par les chercheurs à un acteur menaçant abusant du réseau publicitaire Monetag.

La campagne du point de vue des utilisateurs

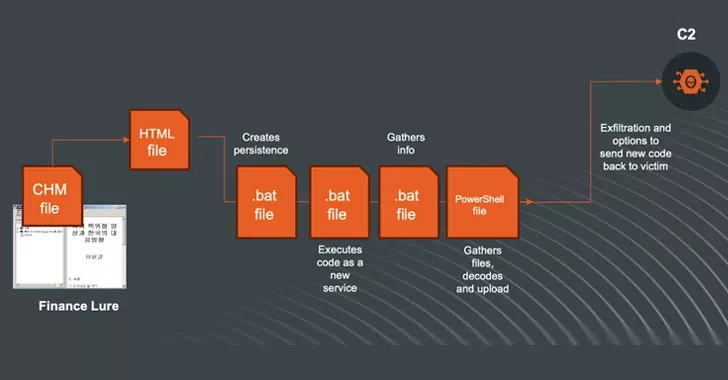

Les internautes atterrissent généralement sur l’un des milliers de sites optimisés pour le référencement utilisant les scripts de zone publicitaire Monetag après avoir recherché des éléments tels que des vidéos en streaming, des dessins animés, des sports, des documents académiques, etc.

Les scripts ouvrent un nouvel onglet, qui redirige les utilisateurs vers une fausse page CAPTCHA qui leur demande de vérifier qu’ils sont humains en appuyant sur un ensemble de boutons dans un ordre spécifique.

Ces actions font en sorte que la victime colle un script PowerShell dans une boîte de dialogue Exécuter et l’exécute sans le savoir en appuyant sur le bouton OK.

« Les pages malveillantes sont fréquemment mises à jour avec de nouvelles variantes pour échapper à la détection. Ceux-ci utilisent différents one-liners PowerShell, différents obscurcissements de script pour copier le script PowerShell dans le presse-papiers, ainsi que des changements dans la conception visuelle », ont découvert les chercheurs de Guardio Labs.

Les scripts PowerShell téléchargent et exécutent le puissant infostealer Lumma, tout comme dans ces campagnes signalées précédemment (qui peuvent ou non n’être qu’une des étapes de celle documentée par Guardio).

La campagne du point de vue des chercheurs

« En collaboration avec Infoblox et grâce à une désobfuscation méticuleuse des extraits de code JavaScript responsables du déclenchement des événements publicitaires, nous avons identifié le service de réseau publicitaire responsable : Monetag. Monetag est une filiale de PropellerAds, une grande société de réseau publicitaire basée à Chypre », ont partagé les chercheurs de Guardio Labs.

Le réseau publicitaire est exploité par un acteur malveillant – précédemment surnommé « Vane Viper » par les chercheurs d’Infoblox – pour distribuer des logiciels malveillants à grande échelle.

L’acteur malveillant utilise des scripts obscurcis, des chaînes de redirection et des services de suivi des publicités comme BeMob pour dissimuler ses pages et ses intentions malveillantes aux modérateurs du réseau publicitaire.

Le flux d’attaque de publicité malveillante (Source : Guardio Labs)

“Au cours des dix derniers jours seulement, notre analyse a estimé jusqu’à 1 million d’impressions publicitaires par jour, provenant d’environ 3 000 sites d’éditeurs”, ont souligné les chercheurs.

Un effort concentré est nécessaire pour protéger les internautes

Les chercheurs ont souligné l’écosystème défectueux et la stratégie de renvoi de la responsabilité qui rendent possibles des campagnes telles que celles-ci :

- Réseaux publicitaires utilisent des scripts publicitaires qui « détournent » essentiellement des sites, des pop-ups invasifs, des scripts obscurcis pour contourner les bloqueurs de publicités, des liens directs qui peuvent être publiés sur les réseaux sociaux ou dans des messages instantanés, etc., et prétendent qu’ils ne peuvent pas modérer les « publicités » en raison de dissimulation

- Éditeurs des sites optimisés pour le référencement (clonés) avec un contenu click-baity – basés sur des modèles de sites Web prêts à être déployés ou créés avec l’aide de services spécialisés (« Streaming As A Service ») – déclarent qu’ils monétisent simplement leurs sites Web via des tiers. services de fête

- Services d’hébergement ne parviennent pas à identifier et à supprimer rapidement les pages malveillantes hébergées sur leur infrastructure

- Services de suivi des publicités disant qu’ils ne sont qu’un outil d’analyse et qu’ils ne peuvent pas être responsables des publicités malveillantes.

« Cette chaîne de propriété fragmentée crée une tempête parfaite de déni plausible, ce qui rend extrêmement difficile l’identification et l’application des responsabilités. Il s’agit d’un système conçu pour rejeter la faute tout en permettant aux campagnes malveillantes de se développer », explique Guardio Labs.

« Les réseaux publicitaires doivent donner la priorité à la modération continue du contenu, à une validation de compte robuste pour empêcher les fausses inscriptions et à des mécanismes de signalement plus accessibles pour la communauté de la cybersécurité. Il ne suffit pas d’attendre des rapports externes pour dénoncer de tels abus. Ces systèmes nécessitent une surveillance continue pour protéger non seulement leurs clients mais aussi tous les utilisateurs d’Internet.