Les dépenses en IA générative atteindront 143 milliards de dollars en 2027 : IDC

Les dépenses des entreprises en services, logiciels et infrastructures d'IA générative monteront…

Les chercheurs dévoilent le nouvel ensemble d’outils de ToddyCat pour l’exfiltration de données

L’acteur des menaces persistantes avancées (APT) connu sous le nom de ToddyCat…

Microsoft aborde trois zéros jours pour le Patch Tuesday d’octobre

Ce mois-ci, Microsoft a publié 103 mises à jour pour Windows, Edge,…

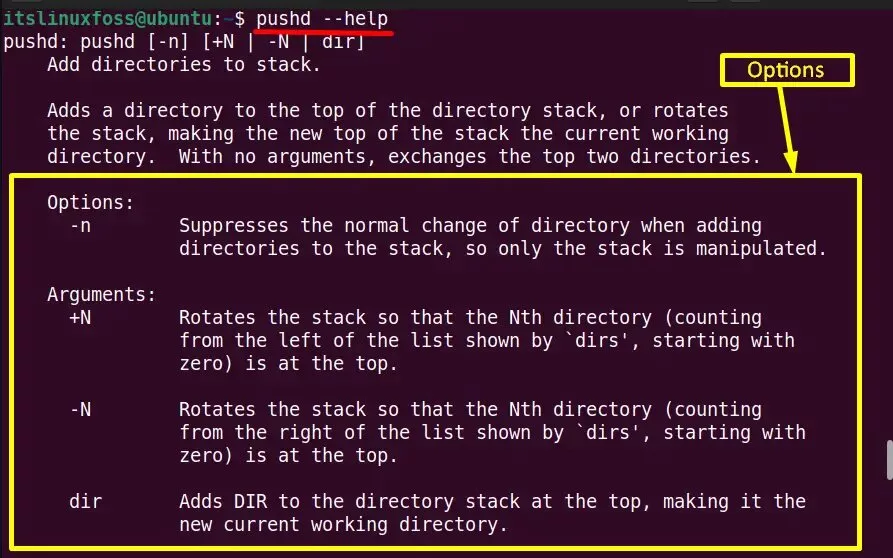

C’est quoi popd sous Linux ?

La commande popd est utilisée dans le système d'exploitation Linux et d'autres…

Attaques DDoS « Rapid Reset » exploitant la vulnérabilité HTTP/2

Google, AWS et Cloudflare ont stoppé ce qui serait la plus grande…

Les commutateurs Arista ciblent les demandes de mise en réseau à latence ultra faible

Arista Networks a dévoilé une gamme de commutateurs Ethernet 25G destinés à…

Les 9 Meilleurs Jeux de Zombies de Tous les Temps

Les 9 Meilleurs Jeux de Zombies de Tous les Temps Présentation du…

Nutanix renforce la cyber-résilience grâce à des fonctionnalités de détection et de récupération des ransomwares

Nutanix a annoncé de nouvelles fonctionnalités dans la plateforme cloud Nutanix pour…

Les dernières innovations en matière de réalité augmentée : Quand le virtuel se mêle au réel pour créer des expériences inoubliables

actualité informatique high-tech et geek - Les dernières innovations en matière de…

Blockchain au-delà de la crypto-monnaie : explorer les applications potentielles dans le paysage technologique de 2023

actualité informatique 2023 - Blockchain au-delà de la crypto-monnaie : explorer les applications…