Connu depuis longtemps pour être un endroit idéal pour les cybercriminels, les petites entreprises sont plus susceptibles d’être victimes de ransomwares que les grandes entreprises

18 septembre 2025

•

,

5 min. lire

Vous pensez que votre entreprise est trop petite pour être distinguée pour l’extorsion numérique? Attention à nouveau. En effet, si vous êtes propriétaire d’un SMB, vous feriez mieux de supposer que vous êtes une cible potentielle. Les données de Verizon révèlent que, bien que le ransomware représente 39% des violations de données dans les grandes organisations, le chiffre passe à 88% pour les PME. Les grandes entreprises peuvent être plus préparées à payer des rançons de plusieurs millions de dollars, mais ils sont souvent plus susceptibles d’avoir les outils et les politiques en place pour prévenir, détecter et contenir un risque de violation.

Pendant ce temps, les SMB sont, un peu comme les grandes entreprises, entièrement dépendantes de leurs données et de leur infrastructure informatique à fonctionner. La menace d’une perte de données permanente et d’une fermeture totale de l’entreprise a souvent été un puissant motivation pour payer les frais de rançon, même sans garantie que l’entreprise sera réellement récupérée.

Pour aggraver les choses, les attaquants recherchent toujours plus de leviers pour forcer le paiement, par exemple via des attaques à double expression où ils volent tous les deux des données sensibles et cryptent et menacent de les publier. En plus de voler et de menacer de fuir ou d’effacer les données internes sensibles, ils pourraient menacer les attaques du DDOS, les plaintes réglementaires et, curieusement, même la violence physique dans certains cas. En fait, les attaquants ajustent même avec plaisir leurs demandes de rançon pour augmenter les chances d’un paiement, comme le montre Verizon.

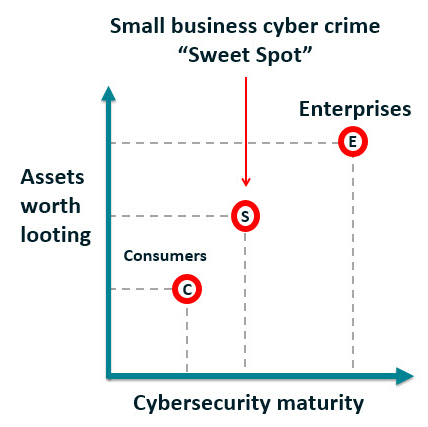

Pour le dire franchement, les PME défendues moins bien sont une cible juteuse pour les attaquants. En effet, en ayant plus d’actifs et d’argent numériques que les consommateurs et moins de protections de cybersécurité que les entreprises, ces entreprises sont depuis longtemps dans un «point idéal de cybercriminalité». Si vous souhaitez assurer la sécurité des données de votre entreprise et les systèmes, la bonne nouvelle est qu’elle est réalisable sans se ruiner.

Comment évoluer les groupes de ransomware

Pour lutter contre la menace, vous devez également comprendre qui ou ce qui le motive et comment cela change. D’une part, l’industrialisation des ransomwares en tant que service (RAAS) de la cybercriminalité a abaissé les obstacles à l’entrée et facilité la prolifération des ransomwares. Pendant ce temps, le chiffre d’affaires des marques de ransomwares continue également l’apace, causé en partie en intensifiant les efforts d’application de la loi. Dès qu’un groupe est retiré, un nouveau émerge souvent avec des tactiques et des outils similaires ou autres dans le but d’échapper à un examen minutieux. De plus, les TTP en évolution rapide rendent plus difficile l’atténuation des risques.

D’un autre côté, les nouveau-normes des ransomwares peuvent également être le reflet des difficultés que de nombreux groupes ont pour réaliser un profit. Une analyse des paiements de rançon de crypto-monnaie révèle une diminution de 35% entre 2023 et 2024. Pourtant, confronté à des victimes potentiellement moins disposées à payer, les groupes de ransomware semblent doubler ceux qui le font, comme le montrent une étude affirmant que 55% des organisations qui ont payé une rançon l’année dernière l’ont fait à plusieurs reprises; avec 29% payant trois fois ou plus.

Comment l’IA transforme les ransomwares

À mesure que la technologie progresse, les groupes de ransomware changent également pour augmenter leurs chances de succès. Les moyens habituels d’atteindre l’accès initial aux réseaux de victimes restent l’exploitation de la vulnérabilité, le phishing et le compromis d’accès à distance; comme via les informations d’identification obtenues par les logiciels malveillants Infostealer. Pourtant, les outils d’IA pourraient suralimenter tous ces efforts.

Le National Cyber Security Center (NCSC) du Royaume-Uni a récemment averti qu’au cours des deux prochaines années, l’utilisation de l’IA entraînera une «augmentation de la fréquence et de l’intensité des cyber-menaces». La numérisation des victimes vulnérables (reconnaissance), de l’exploitation de la vulnérabilité et de l’ingénierie sociale en particulier deviendra plus démocratisée sur la cybercriminalité souterraine.

Pendant ce temps, ESET a récemment découvert ce qui serait le premier ransomware mondial alimenté par l’IA, «Promptlock». Il utilise un modèle légitime d’OpenAI pour générer des scripts malveillants. “La perspective d’un logiciel malveillant propulsé par l’IA qui peut, entre autres, s’adapter à l’environnement et changer ses tactiques à la volée peut généralement représenter une nouvelle frontière dans les cyberattaques”, prévient ESET.

Un rapport ESET distinct met en évidence d’autres nouveaux développements, notamment l’apparition de «EDR Killers» – conçus pour mettre fin, aveugle ou outiler la détection et la réponse (EDR) de la détection et de réponse (EDR) sur les systèmes de victimes. Des groupes ont également été observés à l’aide de tactiques d’ingénierie sociale «ClickFix» pour inciter les utilisateurs à installer des logiciels malveillants sur leurs machines.

Comment protéger votre entreprise

Une poignée de PME savent à leur coût ce qui peut se produire à la suite d’une violation de ransomware. Bien que déjà sous pression financière avant une attaque en 2023, la société de logistique britannique KNP est par la suite tombée en administration avec la perte de 700 emplois.

Pour empêcher votre entreprise de faire de la même manière, adoptez un état d’esprit avant la prévention de:

- Déploiement de la gestion robuste des correctifs Pour garantir que les vulnérabilités jugées le plus à risque sont corrigées, pour limiter davantage la possibilité d’accès initial et de mouvement latéral.

- Mise à jour des politiques de gestion de l’identité et de l’accès et l’outillage conformément à une approche Zero Trust. Cela signifie assumer la violation, la vérification continue des utilisateurs, les politiques de privilège les moins et l’authentification multi-facteurs.

- Assurer le logiciel de sécurité Depuis un fournisseur de confiance est placé sur tous les appareils, des points de terminaison, des serveurs aux ordinateurs portables de travailleurs distants.

- Sauvegarde Fichiers sensibles en fonction des meilleures pratiques de l’industrie, de sorte que même si les fichiers sont cryptés, ils peuvent être restaurés, réduisant l’effet de levier de votre adversaire.

- Concevoir un plan de réponse aux incidents En collaboration avec les principales parties prenantes de toute l’entreprise. Il doit également être testé périodiquement pour s’assurer qu’il est apte à aider à accélérer le confinement après une intrusion.

- Surveillance en continu Vos réseaux, points de terminaison et autres parties de l’environnement informatique pour les signes de comportement suspect. Ces signes d’alerte précoce devraient aider à minimiser le temps de séjour de l’attaquant.

- Mise à jour des cours de formation et de sensibilisation Inclure des exercices de simulation mettant en vedette les dernières tactiques de phishing, y compris le phishing vocal (Vishing). Vos employés sont à la fois votre meilleur atout et votre lien le plus faible.

Surtout, assurez-vous d’évaluer correctement vos actifs, ressources et risques, y compris ceux émanant des chaînes d’approvisionnement. Gardez un inventaire de tous les outils standard open-source et propriétaires utilisés par votre organisation. Plus largement, la visibilité des actifs est le fondement de tout programme de gestion des risques. En d’autres termes, les attaquants sont connus pour compter sur les angles morts. Si vous ne savez pas qu’un système existe ou quelles données elles détiennent, vous ne pouvez pas la protéger.

Comme l’a montré le SECT SMB Digital Security Sentiment 2022, de nombreuses PME sont de plus en plus conscientes des ransomwares et d’autres risques auxquels sont confrontés leur entreprise, mais ils n’ont pas la confiance dans leur expertise en cybersécurité interne. Il est donc logique que beaucoup d’entre eux, en particulier ceux qui ont moins de ressources, se tournent de plus en plus vers des services de détection et de réponse (MDR) gérés à et transmettent la surveillance d’un partenaire expert qui effectue ensuite 24/7/365 la chasse, la détection et la réponse, réduisant la charge opérationnelle de votre équipe interne tout en assurant toute activité de ransomware est rapidement identifié, contenue et éliminée. Les acteurs de ransomwares doivent être envoyés à l’emballage avant d’avoir la possibilité de causer des dommages.