Une vulnérabilité Windows (CVE-2025-9491, alias ZDI-CAN-25373) que les acteurs de menace parrainés par l’État et les groupes de cybercriminalité exploitent discrètement depuis au moins 2017 continue d’être exploitée pour des attaques.

« Arctic Wolf Labs évalue avec une grande confiance que [the campaign they detected] est attribuable à UNC6384. Cette attribution est basée sur plusieurs éléments de preuve convergents, notamment les outils malveillants, les procédures tactiques, l’alignement du ciblage et les chevauchements d’infrastructures avec les opérations UNC6384 précédemment documentées », ont noté les chercheurs en menaces de l’entreprise.

La campagne d’attaque

Les cibles de cette dernière campagne de cyberespionnage étaient les entités diplomatiques européennes en Hongrie, en Belgique, en Italie et aux Pays-Bas, ainsi que les services aéronautiques du gouvernement serbe.

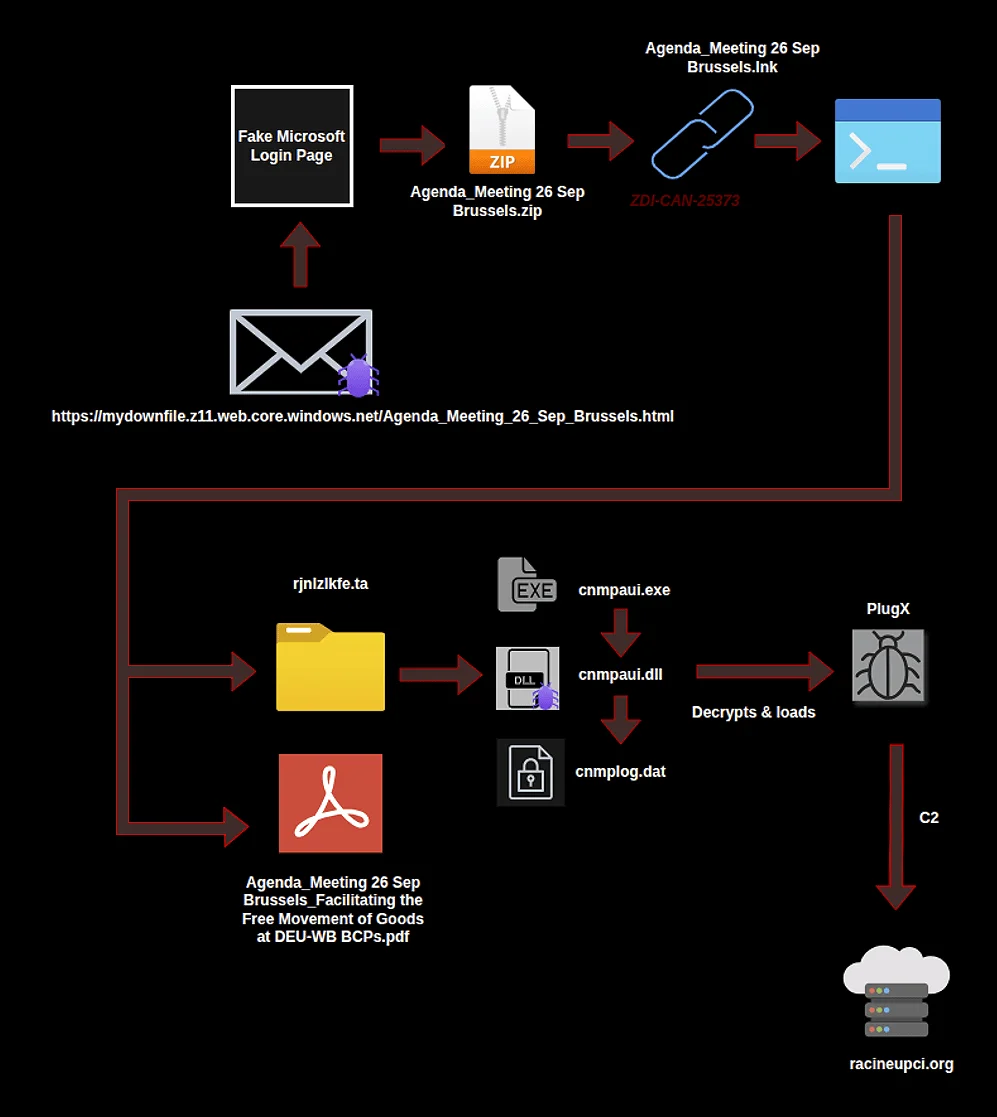

En septembre et octobre 2025, UNC6384 a envoyé des e-mails de spearphishing avec une URL intégrée, qui ont finalement conduit à la livraison de fichiers LNK malveillants sur des thèmes liés aux réunions de la Commission européenne et aux ateliers de l’OTAN.

« Ces fichiers exploitent [CVE-2025-9491, aka ZDI-CAN-25373] pour exécuter des commandes PowerShell obscurcies qui extraient et déploient une chaîne de logiciels malveillants à plusieurs étapes, aboutissant au déploiement du cheval de Troie d’accès à distance (RAT) PlugX via le chargement latéral de DLL d’utilitaires d’assistant d’imprimante Canon signés légitimes », ont expliqué les chercheurs.

CVE-2025-9491 exploité

ZDI-CAN-25373 a été divulgué publiquement en mars 2025 par Peter Girnus, un chasseur de menaces de l’initiative Zero Day de Trend Micro, et il s’agit d’un exemple de fausse représentation d’informations critiques dans l’interface utilisateur (CWE-451).

Cette vulnérabilité permet aux attaquants de créer des fichiers LNK (raccourci Windows) malveillants avec des arguments de ligne de commande intégrés dans leur fichier. Cible champ, mais rempli d’espaces (ou d’autres caractères), ce qui les rend peu susceptibles d’être vus par les utilisateurs qui inspectent le fichier via l’interface utilisateur fournie par Windows.

Si le fichier de raccourci est exécuté par un utilisateur, ces arguments sont transmis aux machines cibles et entraînent l’exécution de code.

Parallèlement à cette astuce, UNC6384 a exploité des documents PDF leurres pour masquer la charge utile malveillante en cours de déchiffrement et d’exécution en mémoire via le chargement latéral de DLL.

La chaîne d’exécution des attaquants (Source : Arctic Wolf)

« Ce flux d’exécution en trois étapes complète le déploiement du malware PlugX s’exécutant furtivement au sein d’un processus signé légitime, réduisant considérablement la probabilité de détection par les solutions de sécurité des points finaux », a expliqué Arctic Wolf.

“Également observé début septembre, Arctic Wolf a identifié l’utilisation par UNC6384 d’un fichier HTA configuré pour s’exécuter de manière invisible en arrière-plan, qui charge du JavaScript externe à partir d’une URL CloudFront. Le JavaScript a facilité la récupération de la charge utile à partir du même C2 basé sur CloudFront et a servi de mécanisme de livraison pour trois fichiers critiques : cnmpaui.exe, cnmpauix.exeet cnmplog.dat.»

Un correctif peut être ou non en préparation

ZDI a signalé le ZDI-CAN-25373 à Microsoft en septembre 2024 et a partagé ses connaissances selon lesquelles il avait été exploité à plusieurs reprises dans le passé par divers groupes de cybercriminalité parrainés par l’État de Corée du Nord, d’Iran, de Russie et de Chine.

Microsoft a pris connaissance du rapport et des informations supplémentaires fournies, mais a finalement décidé que la vulnérabilité ne répondait pas aux critères de maintenance.

À l’époque, Microsoft avait déclaré à Help Net Security que Microsoft Defender avait mis en place des détections pour détecter et bloquer cette activité de menace, et que Smart App Control fournit une couche de protection supplémentaire en bloquant les fichiers malveillants sur Internet. Mais, ont-ils ajouté, ils envisageraient de résoudre ce problème dans une future version de fonctionnalités.

Nous avons contacté Microsoft pour lui demander s’il envisageait de corriger la vulnérabilité prochainement (ou pas du tout), et nous mettrons à jour cet article lorsque nous aurons de ses nouvelles.

![]()

Abonnez-vous à notre alerte e-mail de dernière minute pour ne jamais manquer les dernières violations, vulnérabilités et menaces de cybersécurité. Abonnez-vous ici !

![]()