Sécurité numérique

Alors que les détections de voleurs de crypto se multiplient sur Windows, Android et macOS, il est temps de faire un rappel sur la façon de protéger votre bitcoin ou autre crypto.

09 janvier 2025

•

,

5 minutes. lire

Bitcoin est en larmes. Pour la première fois de son histoire, la monnaie numérique a dépassé les 100 000 dollars début décembre, après avoir bondi de plus de 30 % depuis la soirée électorale aux États-Unis. Que l’optimisme suscité par la rhétorique pro-crypto du président élu Donald Trump pendant la campagne électorale se concrétise ou non, la valeur des pièces virtuelles continue d’augmenter. Mais il en va de même pour les escroqueries et les logiciels malveillants conçus pour voler votre crypto.

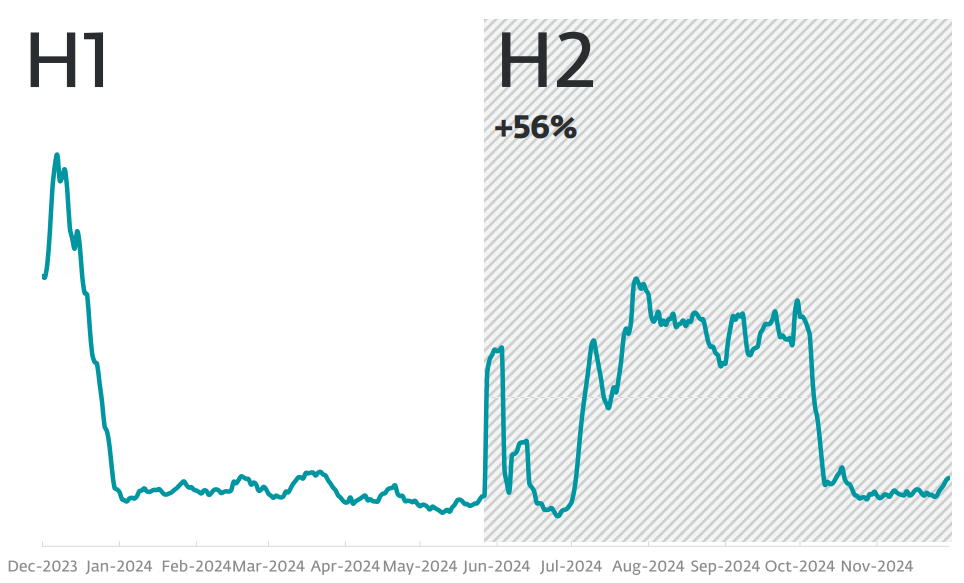

Le dernier rapport sur les menaces d’ESET révèle que les détections de voleurs de cryptomonnaies ont augmenté de 56 % entre le premier et le deuxième semestre 2024, sur Windows, Android et macOS. Il est temps d’examiner les dernières menaces qui pèsent sur votre monnaie numérique et comment la protéger.

Pourquoi la crypto est si attractive pour les cybercriminels

Le FBI affirme avoir reçu plus de 69 000 plaintes publiques concernant la fraude financière liée aux cryptomonnaies telles que le bitcoin, l’éther ou le tether en 2023. Et bien que celles-ci ne représentent que 10 % du nombre total de plaintes pour fraude financière déposées auprès du Bureau, elles représentent près de la moitié des plaintes pour fraude financière. pertes totales, soit 5,6 milliards de dollars pour l’année.

Cela représente une augmentation annuelle de 43 %, avec le vol de cryptomonnaies dans tous les principaux types de cybercriminalité suivis par le FBI, depuis les logiciels malveillants et le vol d’identité jusqu’aux ransomwares, au phishing et aux escroqueries amoureuses. Cependant, la majorité des pertes de cryptomonnaies en 2023 provenaient de fraudes à l’investissement (71 %) et de fraudes dans les centres d’appels, y compris des escroqueries au support technique/client et des escroqueries par usurpation d’identité gouvernementale (10 %).

La croissance de ce type de criminalité reflète le rôle croissant que joue la crypto-monnaie dans la finance mondiale. Mais il est également favorisé pour des raisons spécifiques, selon le FBI. La nature décentralisée de la monnaie virtuelle, la rapidité des transactions irréversibles et la possibilité de la transférer dans le monde entier la rendent populaire parmi les cybercriminels et difficile à récupérer pour les victimes une fois volée.

Menaces cryptographiques dont il faut se méfier

Alors, où était concentrée l’activité criminelle en 2024 ? Le dernier rapport sur les menaces d’ESET révèle quelques conclusions intrigantes :

- Sur la plateforme macOS, Password Stealing Ware (PSW), qui vise souvent les identifiants liés aux portefeuilles de crypto-monnaie, a bondi de 127 %. Cela était en partie dû à un logiciel malveillant en tant qu’outil de service vendu sur Telegram appelé AMOS (également connu sous le nom d’Atomic Stealer), ainsi qu’à ses nombreuses versions et imitateurs. Les attaquants propagent ce logiciel malveillant via des publicités apparemment authentiques mais malveillantes sur le réseau publicitaire de Google, attirant les internautes vers un site qui les invite à télécharger des logiciels malveillants se faisant passer pour des logiciels légitimes.

- Les menaces PSW sont également à l’origine de la croissance des cryptostealers ciblant la plate-forme Windows. Une grande partie de cette activité a été alimentée par une variante du fameux malware-as-a-service Lumma Stealer.

- De nombreux chevaux de Troie bancaires Android contiennent désormais une fonctionnalité de cryptostealer aux côtés des fonctionnalités traditionnelles – à tel point que nous intégrons désormais les deux types de menaces dans la catégorie « Menaces financières Android ». Cette classe de menaces a augmenté globalement de 20 % au deuxième semestre 2024.

Le rapport sur les menaces d’ESET pour le premier semestre 2024 contient également des informations intéressantes :

- Nouveau malware GoldPickaxe ciblant les propriétaires de portefeuilles de crypto-monnaie et les clients de services financiers d’Asie du Sud-Est. Ce cheval de Troie sophistiqué a la capacité de voler des données biométriques faciales et de les utiliser pour produire de fausses vidéos des victimes, afin de contourner les contrôles d’authentification.

- L’évolution d’un botnet de longue date (Ebury) pour voler des portefeuilles de crypto-monnaie hébergés sur des serveurs ciblés. Pour ce faire, il mène des attaques d’adversaire au milieu, redirigeant le trafic réseau vers un système sous le contrôle des acteurs de la menace afin qu’ils puissent capturer les informations d’identification SSH et exécuter des scripts pour exfiltrer les données pertinentes du portefeuille cryptographique.

- Une légère hausse d’activité centrée autour du voleur d’informations Vidar, conçu pour récolter les informations d’identification stockées par les navigateurs et les données des portefeuilles cryptographiques. Il est fourni par un installateur malveillant diffusé via des publicités Facebook, des groupes Telegram et des forums du Dark Web.

- Ciblage des joueurs via des logiciels malveillants de cryptographie et de vol d’informations cachés dans des jeux crackés et des outils de triche proposés sur les serveurs Discord et les sites torrent. Ceux-ci incluent Red Line Stealer et Lumma Stealer. Les détections de Lumma, axée sur le portefeuille cryptographique, ont diminué au cours de la période, mais ESET a découvert une nouvelle variante, Win/Spy.Agent.QLD, qui est en hausse.

- La menace persistante du phishing comme moyen d’accéder aux crypto-actifs, en incitant les utilisateurs à communiquer leurs identifiants. Par exemple, les sites de phishing liés aux cryptomonnaies représentaient 8 % de tous ceux observés au premier semestre 2024 par ESET. Cela le place dans les cinq premières catégories de la période.

Il n’y a pas que le phishing et les logiciels malveillants dont vous devez être conscient lorsqu’il s’agit de vol de cryptomonnaie. Comme le montrent clairement les chiffres du FBI, les fraudeurs ont conçu toute une série d’escroqueries destinées à vous priver de votre monnaie virtuelle. Selon un rapport de Chainalysis publié en août : « Avec plusieurs milliards d’entrées, les escroqueries liées à la cryptographie se multiplient en 2024 et constituent l’un des plus grands domaines d’activités illicites depuis le début de l’année. »

Il met en avant l’abattage de porcs, qui associe généralement escroqueries amoureuses et fraude à l’investissement, comme l’un des moyens les plus courants de vol de crypto-monnaie.

Comment protéger votre crypto

Tout cela exerce une pression supplémentaire sur vous pour assurer la sécurité de cette crypto-monnaie. Il existe diverses mesures que vous pouvez prendre pour atténuer la menace du phishing, des logiciels malveillants de vol d’informations/de cryptovolage, des escroqueries et bien plus encore. Considérez les éléments suivants :

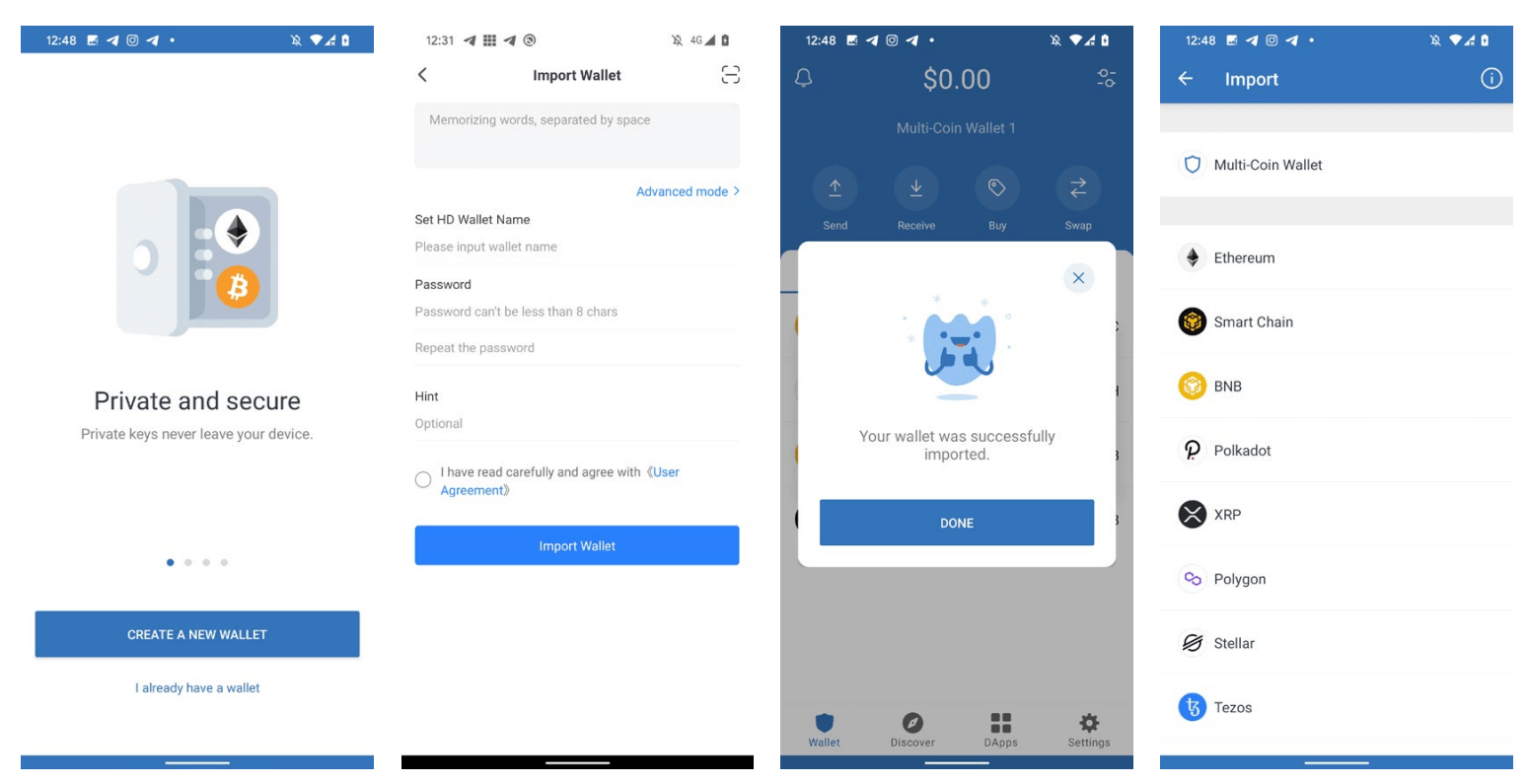

- Ne mettez pas tous vos fonds dans un seul portefeuille crypto. Répartissez le risque et envisagez de placer au moins la plupart de vos fonds dans des portefeuilles froids (matériels) qui ne sont pas connectés à Internet et sont donc mieux protégés contre les menaces numériques. Choisissez soigneusement vos fournisseurs de portefeuilles en fonction des avis et assurez-vous de garder les portefeuilles connectés à Internet (c’est-à-dire chauds) protégés par MFA ainsi que les portefeuilles froids sous clé.

- Activez l’authentification à deux facteurs (2FA) pour toute application de cryptographie que vous possédez, réduisant ainsi le risque que des phishers obtiennent vos mots de passe.

- N’utilisez pas le Wi-Fi public lorsque vous êtes en déplacement, et n’accédez certainement pas à vos comptes cryptographiques pendant l’utilisation, au cas où il y aurait des oreilles indiscrètes numériques.

- Gardez toujours vos appareils et ordinateurs portables/PC à jour avec des correctifs et des logiciels de sécurité, pour atténuer l’impact des voleurs d’informations/crypto-stealers.

- Utilisez un VPN d’un fournisseur réputé pour une couche de sécurité supplémentaire afin de vous protéger contre le phishing, les logiciels malveillants et autres menaces.

- Téléchargez uniquement des logiciels à partir de sources fiables et de sites Web officiels, en vérifiant au préalable les avis des utilisateurs et les évaluations des développeurs.

- Minimisez votre exposition aux risques en limitant la quantité de logiciels que vous téléchargez. Supprimez périodiquement les extensions/logiciels inutilisés dans cet esprit.

- Vérifiez régulièrement toute activité inhabituelle potentielle dans vos comptes cryptographiques.

- Soyez attentif aux arnaques. Cela signifie des messages de phishing, des opportunités d’investissement qui semblent trop belles pour être vraies et des rencontres amoureuses avec des individus qui refusent de se rencontrer ou de passer un appel vidéo.

Le fait que le FBI dispose désormais de son propre rapport dédié aux crimes liés aux cryptomonnaies indique l’ampleur du problème. Restez vigilant et ne laissez personne mettre la main sur vos actifs numériques.