Comment gérer son compte Freebox sur le site Ma Freebox ?

Comment gérer son compte Freebox sur le site Ma Freebox ? Avoir…

Tomb Raider Remastered corrige les affiches sexy de Lara Croft

Image: Aspyr / Dynamique des cristauxEh bien, c'est bizarre. Les pin-ups de…

11 meilleurs conseils de productivité pour Microsoft Edge – Computerworld

Notez que les fichiers que vous voyez dans le volet Microsoft 365…

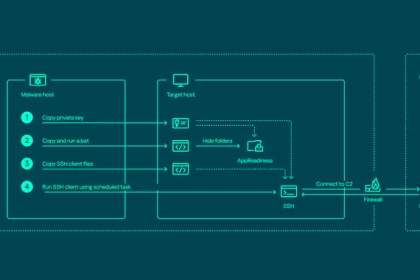

Le groupe de hackers russe ToddyCat utilise des outils avancés pour le vol de données à l’échelle industrielle

22 avril 2024RédactionSécurité du réseau/Sécurité des points de terminaison L'acteur menaçant connu…

La prochaine mise à jour de contenu de Dragonflight et l’événement The Mists of Pandaria Remix arriveront sur World Of Warcraft en mai

Le mois de mai s'annonce chargé pour les joueurs de World of…

La semaine de travail de quatre jours sera-t-elle enfin une réalité ? – Monde de l’ordinateur

Les pays européens pourraient être en avance sur la réduction des semaines…

Mise à jour des Creature Commandos donnée par James Gunn pour le premier spectacle DCU

James Gunn a fait le point sur la prochaine série animée Commandos…

La nouvelle mise à jour de Lego Fortnite signifie qu’un cochon peut désormais être votre ami

Lego Fortnite pense que vous avez besoin de copains animaux dans votre…

Knuckles est à peine dans son émission Paramount+

Image: PrimordialJ'avais beaucoup d'attentes pour le jointures mini-série d'action en direct qui,…

Tout savoir sur MaFreebox OS : le système d’exploitation des Freebox

Qu'est-ce que MaFreebox OS ? MaFreebox OS est le système d'exploitation développé…