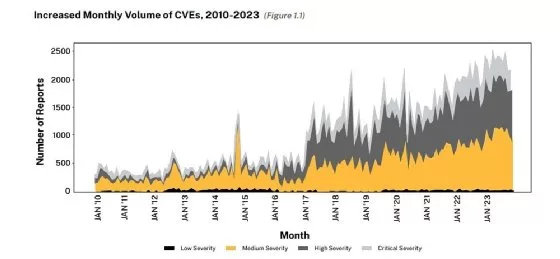

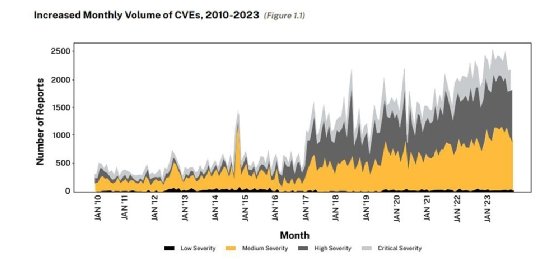

Dans un nouveau rapport publié mercredi, la société de cyberassurance Coalition a souligné les limites des systèmes actuels de notation et de priorisation des vulnérabilités qui contribuent aux difficultés des entreprises à appliquer des correctifs en temps opportun.

L’assureur a publié son « Cyber Threat Index 2024 », qui détaille plusieurs vulnérabilités critiques auxquelles les assurés ont été confrontés tout au long de 2023 et les défis qui en ont découlé. Le rapport indique que les données ont été compilées à l’aide de « la technologie de collecte des menaces de la Coalition », comme les pots de miel, l’analyse des données et le système de notation des exploits (ESS) de la Coalition, lancé en juin. L’assureur a analysé les tendances de vulnérabilité en formant un modèle de moyenne mobile intégré autorégressif.

Le rapport souligne à quel point l’application de correctifs en temps opportun est essentielle pour assurer une sécurité efficace, en particulier compte tenu du nombre croissant de vulnérabilités divulguées. « En fait, les données sur les réclamations de Coalition ont montré que les assurés présentant ne serait-ce qu’une seule vulnérabilité critique non corrigée étaient 33 % plus susceptibles de faire l’objet d’une réclamation », a écrit la société dans le rapport.

Tout au long de l’année dernière, l’assureur a constaté que les cadres actuels d’évaluation et de priorisation des vulnérabilités, tels que le catalogue CVSS et le catalogue de vulnérabilités exploitées connues (KEV) de la CISA, que les entreprises utilisent pour prioriser les efforts de correctifs, étaient souvent insuffisants. « Les anciens systèmes de notation des vulnérabilités manquent généralement d’une compréhension pratique de l’exploitation dans le monde réel », a déclaré la Coalition dans le rapport.

Le rapport souligne que lorsqu’ils sont utilisés seuls, les systèmes existants peuvent fournir des résultats trompeurs aux organisations cherchant des conseils sur la meilleure direction à prendre pour déployer des correctifs. La priorisation est cruciale car les organisations n’ont pas le temps de faire face à l’afflux massif de vulnérabilités.

Le rapport souligne également la course en cours entre les entreprises et les acteurs de la menace pour corriger une vulnérabilité avant qu’elle ne soit exploitée. “Au lieu de considérer le caractère commun d’une configuration logicielle vulnérable, CVSS crée un décalage entre la gravité et la probabilité réelle d’exploitation dans la nature”, indique le rapport.

Dans certains cas, Coalition a constaté que les évaluations de gravité et les retards dans la divulgation des vulnérabilités donnaient aux organisations suffisamment de temps pour appliquer les correctifs avant qu’un acteur malveillant n’exploite la faille. Cependant, les avis de sécurité et les alertes concernant d’autres vulnérabilités ont parfois déclenché des alarmes trop excessives.

« CVE de célébrités »

Le rapport cite plusieurs exemples de ce que la Coalition appelle des « CVE de célébrités », ou des failles très médiatisées qui dominent les cycles d’actualité mais qui produisent parfois des impressions trompeuses pour les organisations. Par exemple, deux vulnérabilités d’exécution de code à distance Zero Day, suivies sous les noms CVE-2023-42114 et CVE-2023-42115, dans l’agent de transfert de courrier Exim ont été divulguées en septembre. Le programme de bug bounty de Trend Micro, Zero Day Initiative (ZDI), a publié un avis de sécurité pour CVE-2023-42115 qui, selon la Coalition, a provoqué « la panique parmi les professionnels de la sécurité ».

L’avis de ZDI a documenté un score CVSS de 9,8 et a averti que l’exploitation ne nécessitait pas d’authentification.

Cependant, la Coalition a analysé les assurés à la recherche d’infrastructures Exim vulnérables et a constaté que les chiffres ne correspondaient pas au battage médiatique. Sur 330 000 instances, ses analyses n’ont détecté la configuration vulnérable qu’une seule fois pour CVE-2023-42114 et quatre fois pour CVE-2023-42115.

“Compte tenu du nombre d’installations mondiales d’Exim, les résultats d’une vulnérabilité facilement exploitable combinée à une configuration commune auraient pu être catastrophiques. Mais en réalité, les attaquants ne pourraient exploiter ces vulnérabilités que si les serveurs de messagerie utilisaient une configuration spécifique”, a écrit la Coalition dans le communiqué. rapport.

Ce n’était pas le cas pour une autre vulnérabilité critique l’année dernière dans le produit MoveIt Transfer de Progress Software, qui a été largement exploitée par un acteur malveillant associé au gang de ransomwares Clop. Même si les attaques n’impliquaient pas le déploiement de ransomware, l’auteur de la menace a pu revendiquer des centaines de clients MoveIt en exploitant une vulnérabilité.

Progress a révélé la vulnérabilité Zero Day de l’injection SQL le 31 mai, mais Coalition a déclaré qu’il y avait des signes avant-coureurs bien avant la divulgation. Par exemple, les pots de miel de l’entreprise ont détecté les premières analyses de la vulnérabilité dès novembre 2022.

« Environ 16 jours avant que Progress ne publie son avis de sécurité, nos pots de miel ont détecté une augmentation de 1 000 % des analyses de la technologie MOVEit. Un deuxième pic a commencé le 1er juin 2023, lorsque les sociétés de sécurité ont commencé à analyser Internet pour comprendre l’ampleur du problème. » dit le rapport. “La rapidité avec laquelle le groupe de ransomware Cl0p a exploité la vulnérabilité MOVEit montre à quel point, parfois, même les informations les plus pertinentes arrivent trop tard.”

En conséquence, a déclaré Coalition, combiner les données des pots de miel avec la priorisation automatisée des vulnérabilités est « une perspective passionnante ». À cette fin, l’objectif à long terme de Coalition est de combiner le trafic des pots de miel avec l’apprentissage automatique pour attribuer des pondérations à une activité spécifique. Les données du pot de miel seraient intégrées au modèle ESS de la Coalition, annoncé l’année dernière et qui compare les descriptions des CVE récemment publiées aux vulnérabilités précédemment publiées pour prédire la probabilité d’exploitation.

Citrix Bleed est un autre exemple : deux vulnérabilités non authentifiées liées au tampon, suivies comme CVE-2023-4966 et CVE-2023-4967, qui ont affecté Citrix NetScaler ADC et NetScaler Gateway. Citrix a divulgué et corrigé les failles en octobre, mais Mandiant a découvert plus tard que la première exploitation avait eu lieu en août. En novembre, la CISA et le FBI ont averti que le gang du ransomware LockBit exploitait les vulnérabilités de Citrix Bleed.

« Même s’il était logique pour Citrix d’éviter l’alarmisme et d’attendre de voir si la vulnérabilité serait exploitée à grande échelle, des signes avant-coureurs clairs ont été mis en évidence, comme l’ont montré l’activité des pots de miel dès juillet », a déclaré la Coalition dans le rapport.

Bien que l’utilisation par les attaquants de vulnérabilités Zero Day ait été significative l’année dernière, la Coalition a déclaré que Citrix Bleed rappelle la capacité des acteurs de la menace à créer des exploits même après la publication d’un correctif et à intensifier les attaques, soulignant la nécessité d’une meilleure priorisation des vulnérabilités.

“Un assuré ayant suivi les notifications de la Coalition aurait pu mettre en œuvre un correctif six jours avant que Citrix n’annonce que des exploits étaient possibles et 42 jours avant que la CISA n’annonce que les gangs de ransomwares capitalisaient sur la vulnérabilité”, indique le rapport.

Scott Walsh, chercheur principal en sécurité chez Coalition, a déclaré à TechTarget Editorial que Citrix Bleed montre à quel point la frontière entre les vulnérabilités du jour zéro et celles du jour N est devenue floue parce que les entreprises ne peuvent pas suivre le rythme auquel les vulnérabilités sont divulguées.

Le rapport a révélé une corrélation significative entre l’exploitation des vulnérabilités et les ransomwares. Les vulnérabilités figurent parmi les trois principaux vecteurs utilisés par les opérateurs de ransomwares en 2023 pour compromettre les organisations victimes.

“Nos données sur les réclamations montrent que l’exploitation des vulnérabilités est la cause première menant directement aux réclamations concernant les ransomwares”, a déclaré Walsh.

Un RDP exposé mène à un ransomware

Les groupes de ransomwares ont également ciblé les organisations dont le protocole RDP (Remote Desktop Protocol) était exposé à Internet. En août, Sophos a publié un rapport avertissant que RDP était impliqué dans 95 % des attaques du premier semestre 2023 et exhortant les entreprises à donner la priorité à la sécurité.

Malgré une baisse au cours de l’été, Coalition a également observé une croissance du trafic RDP en 2023. « Nous avons détecté une augmentation de 59 % du nombre d’adresses IP uniques qui recherchaient RDP entre janvier 2023 et octobre 2023 », indique le rapport.

En combinant les données d’analyse et de réclamation, Coalition a déterminé « que les entreprises dont le RDP est exposé à Internet sont les plus susceptibles de subir un événement de ransomware ».

Alors qu’une gamme de services exposés sur Internet a posé des problèmes aux assurés de la Coalition, l’une des plus grandes préoccupations de l’année dernière concernait les bases de données exposées. La Coalition a souligné que les attaquants ciblent fréquemment les versions non corrigées et en fin de vie (EOL) des bases de données. L’assureur a constaté que les entreprises utilisant des versions EOL dans leur environnement étaient « trois fois plus susceptibles de subir une réclamation ».

La Coalition a déclaré avoir constaté qu’un nombre “préoccupant” de serveurs EOL et SQL non corrigés restaient exposés à Internet. Les vulnérabilités d’injection SQL, impliquées dans les attaques MoveIt Transfer, ont constitué une menace importante pour les entreprises l’année dernière. Le rapport de la Coalition a examiné les serveurs Microsoft SQL et a mis en évidence une tendance alarmante.

“Nos analyses ont trouvé plus de 100 000 serveurs Microsoft SQL EOL, dont plus de 10 000 exécutant Microsoft SQL Server 2000, sorti en 2001”, indique le rapport.

Pour relever les défis de la gestion des correctifs de vulnérabilité, la Coalition a déclaré que les programmes devraient adopter un éventail de sources, notamment CVSS, KEV et les avis de sécurité. Le rapport avertit les entreprises de ne pas s’appuyer uniquement sur KEV, car il n’inclut pas une couverture mondiale et présente « quelques retards dans la publication ».

La coalition a également exhorté les entreprises à mettre en œuvre un service géré de détection et de réponse (MDR). “Les entreprises disposant d’un MDR disposent d’un délai de réponse médian (MTTR) 50 % plus rapide, ce qui réduit considérablement l’impact des cyber-incidents”, indique le rapport.

Alors que les serveurs Microsoft SQL EOL et RDP exposés ont posé des problèmes importants l’année dernière, Walsh a déclaré qu’il existe de nouvelles technologies avec lesquelles les entreprises devront être prudentes en 2024. L’une d’elles est le VPN sécurisé Ivanti Connect, qui contient plusieurs vulnérabilités que les attaquants continuent d’exploiter.

“Récemment, nos données de réclamations montrent un risque accru lié aux produits Ivanti Connect Secure VPN et Fortinet SSL VPN, ainsi qu’aux serveurs Microsoft Exchange sur site. Nous continuons à surveiller cela de près”, a-t-il déclaré.

Arielle Waldman est une journaliste basée à Boston qui couvre l’actualité de la sécurité des entreprises.