ForeScout Technologies, Inc. a publié aujourd’hui son 2025h1 Revue des menacesune analyse de Plus de 23 000 vulnérabilités et 885 acteurs de menace dans 159 pays dans le monde au cours de la première moitié de 2025. Parmi les principales conclusions: les attaques de ransomware sont en moyenne de 20 incidents par jour, les exploits zéro-jours ont augmenté de 46 pour cent et les attaquants ciblant de plus en plus des équipements non traditionnels, tels que les dispositifs de bord, les caméras IP et les serveurs BSD. Ces fondements sont souvent utilisés pour les mouvements latéraux à travers lui, OT et IoT, permettant aux acteurs de menace de pivoter plus profondément dans les réseaux et de compromettre les systèmes critiques.

«Nous voyons que les attaquants accéder au premier accès par des appareils IoT ou des infostelleurs négligés, puis utilisent des mouvements latéraux pour pivoter dans les environnements, OT et IoT», a déclaré Sai Molige, directeur principal de la chasse aux menaces chez ForeScout Technologies. «Notre chasse à Valleyrat, qui a découvert l’acteur de menace chinoise Silver Fox ciblant les systèmes de santé, est un excellent exemple. Ces attaquants exploitent les angles morts pour dégénérer tranquillement l’accès. est spécialement conçu pour détecter les points d’entrée cachés, évaluer en continu leur risque et perturber le mouvement latéral avant que les adversaires n’atteignent les systèmes critiques. »

est spécialement conçu pour détecter les points d’entrée cachés, évaluer en continu leur risque et perturber le mouvement latéral avant que les adversaires n’atteignent les systèmes critiques. »

“Vous ne pouvez pas défendre l’infrastructure critique avec les outils d’hier. La sécurité aujourd’hui doit être continue, proactive et anti-appareils.

ForeScout Research – Vedere Labs H1 2025 Revue des menaces Résultats clés:

Les exploits se déplacent vers des vulnérabilités plus anciennes et des dispositifs non conventionnels, zéro jours augmente

- 47% des vulnérabilités nouvellement exploitées ont été initialement publiées avant 2025.

- Les vulnérabilités publiées ont augmenté de 15%, avec 45% classée élevée ou critique.

- L’exploitation zéro-jour a augmenté de 46% et CVE a ajouté à CISA KEV a bondi de 80%.

- Modbus a représenté 57% du trafic de protocole OT dans les pots de miel de ForeScout.

- Les acteurs de ransomware ciblaient de plus en plus des équipements non traditionnels, tels que les périphériques Edge, les caméras IP et les serveurs BSD, qui manquent souvent d’EDR, ce qui en fait des points d’entrée idéaux pour un mouvement latéral non détecté et soulignant la nécessité de solutions de détection intégrées.

Les ransomwares augmentent de 36% d’une année sur l’autre, avec 3 649 attaques documentées dans H1

- Les attaques ont augmenté en fréquence à 608 par mois, soit environ 20 par jour.

- Les États-Unis étaient l’objectif le plus élevé, représentant 53% de tous les incidents.

- Les meilleurs secteurs ciblés étaient les services, la fabrication, la technologie, la vente au détail et les soins de santé.

- Les nouveaux vecteurs d’attaque comprenaient des caméras IP et des systèmes BSD, amplifiant le mouvement latéral à travers les environnements d’entreprise.

Les soins de santé sont assistés, avec une moyenne de deux violations de soins de santé par jour

- Dans la première moitié de 2025, le secteur des soins de santé est devenu la verticale la plus touchée pour les violations de données.

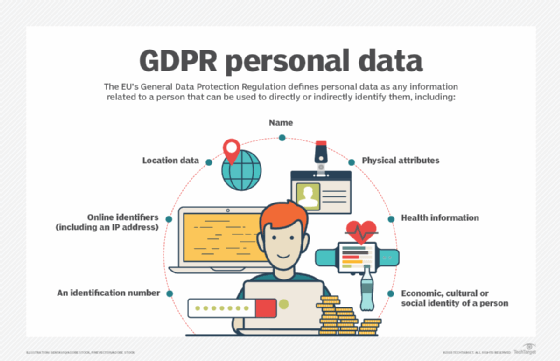

- Près de 30 millions d’individus ont été touchés par des violations en H1 2025.

- 76% des violations découlaient du piratage ou des incidents informatiques.

- 62% des violations concernaient des données stockées sur les serveurs réseau; 24% étaient sur les systèmes de messagerie.

- ForeScout a identifié un logiciel d’imagerie DICOM trojanisé offrant des logiciels malveillants directement aux systèmes des patients.

Les lignes se brouillent entre les hacktivistes et les acteurs parrainés par l’État

- ForeScout a suivi 137 mises à jour d’acteurs de la menace en H1 2025, avec 40% attribués aux groupes parrainés par l’État et 9% en tant que hacktivistes. Les 51% restants étaient des cybercriminels, comme les groupes de ransomwares.

- Des groupes affiliés à l’Iran comme GhostSec et Arabian Ghosts ont ciblé des contrôleurs logiques programmables (PLC) liés aux médias et aux systèmes d’eau israéliens.

- Les cyberav3ngers ont amplifié les réclamations non vérifiées avant les attentats d’OT majeurs en 2023-2024, faisant écho aux tactiques similaires maintenant sous une nouvelle identité: APT Iran.

- L’Iran, les cyberav3ngers et autres personnages hacktivistes iraniens forment un continuum de menaces iraniennes contre OT / ICS.

«Les opérations hacktivistes ne sont plus seulement symboliques ou isolées. Ils évoluent vers des campagnes coordonnées ciblant les infrastructures critiques avec des conséquences réelles», a déclaré Daniel Dos Santos, responsable de la recherche à ForeScout. «Ce que nous voyons des groupes alignés par l’Iran est une évolution vers des tactiques de perturbation plus agressives et influencées par l’État masquées comme l’activisme. À mesure que les tensions géopolitiques s’intensifie, ces acteurs deviennent plus rapides, plus forts et plus difficiles à attribuer, et cela rend leur menace encore plus urgente pour les défenseurs à aborder.»

ForeScout recommande le S suivantTEPS pour réduire le risque et développer la cyber-résilience

- Utilisez une découverte sans agent pour identifier et surveiller tous les actifs connectés: les systèmes OT, IoT et Santé.

- Évaluez régulièrement les vulnérabilités, appliquez des correctifs, désactivez les services inutilisés et appliquez des informations d’identification uniques et uniques avec le MFA.

- Réseaux de segments pour isoler les types d’appareils et limiter les mouvements latéraux en cas de compromis.

- Cryptez toutes les données sensibles en transit et au repos, en particulier PII, PHI et informations financières.

- Déployez des outils de détection de menace qui ingèrent des données d’EDR, d’identification et de pare-feu tout en permettant une journalisation détaillée de l’activité utilisateur et du système.

La surtension des exploits zéro-jours identifiée dans le dernier rapport de menace de ForeScout est apparue en premier sur le gourou de la sécurité informatique.