Un acteur menaçant ayant des liens avec la Chine a été attribué à une intrusion de cinq mois ciblant un fournisseur de services informatiques russe, marquant l’expansion du groupe de piratage dans le pays au-delà de l’Asie du Sud-Est et de l’Amérique du Sud.

L’activité, qui s’est déroulée de janvier à mai 2025, a été attribuée par Symantec, propriété de Broadcom, à un acteur menaçant qu’elle suit comme étant Bijoubugqui, selon lui, chevauche les clusters connus sous les noms de CL-STA-0049 (Palo Alto Networks Unit 42), Earth Alux (Trend Micro) et REF7707 (Elastic Security Labs).

Les résultats suggèrent que la Russie n’est pas à l’abri des opérations de cyberespionnage chinoises, malgré le renforcement des relations « militaires, économiques et diplomatiques » entre Moscou et Pékin au fil des années.

“Les attaquants avaient accès à des référentiels de codes et à des systèmes de création de logiciels qu’ils pouvaient potentiellement exploiter pour mener des attaques sur la chaîne d’approvisionnement ciblant les clients de l’entreprise en Russie”, a déclaré l’équipe Symantec Threat Hunter dans un rapport partagé avec The Hacker News. “Il est également important que les attaquants exfiltrent des données vers Yandex Cloud.”

Earth Alux est considéré comme actif depuis au moins le deuxième trimestre 2023, avec des attaques ciblant principalement le gouvernement, la technologie, la logistique, l’industrie manufacturière, les télécommunications, les services informatiques et la vente au détail dans les régions Asie-Pacifique (APAC) et Amérique latine (LATAM) pour diffuser des logiciels malveillants tels que VARGEIT et COBEACON (alias Cobalt Strike Beacon).

Les attaques lancées par CL-STA-0049/REF7707, en revanche, ont été observées en train de distribuer une porte dérobée avancée nommée FINALDRAFT (alias Squidoor) capable d’infecter à la fois les systèmes Windows et Linux. Les résultats de Symantec marquent la première fois que ces deux groupes d’activités sont liés.

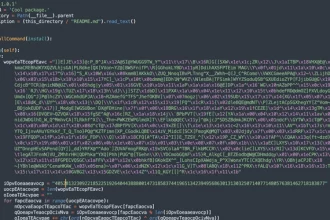

Dans l’attaque visant le fournisseur de services informatiques russe, Jewelbug aurait exploité une version renommée de Microsoft Console Debugger (“cdb.exe”), qui peut être utilisée pour exécuter du shellcode et contourner la liste blanche des applications, ainsi que pour lancer des exécutables, exécuter des DLL et mettre fin aux solutions de sécurité.

L’acteur malveillant a également été observé en train de supprimer ses informations d’identification, d’établir la persistance via des tâches planifiées et de tenter de dissimuler les traces de son activité en effaçant les journaux d’événements Windows.

Le ciblage des fournisseurs de services informatiques est stratégique car il ouvre la porte à d’éventuelles attaques de la chaîne d’approvisionnement, permettant aux acteurs malveillants de tirer parti de la compromission pour pirater simultanément plusieurs clients en aval via des mises à jour de logiciels malveillants.

En outre, Jewelbug a également été lié à une intrusion dans une grande organisation gouvernementale sud-américaine en juillet 2025, déployant une porte dérobée jusqu’alors non documentée qui serait en cours de développement, soulignant les capacités évolutives du groupe. Le malware utilise l’API Microsoft Graph et OneDrive pour le commandement et le contrôle (C2) et peut collecter des informations système, énumérer les fichiers des machines ciblées et télécharger les informations sur OneDrive.

L’utilisation de l’API Microsoft Graph permet à l’acteur malveillant de se fondre dans le trafic réseau normal et de laisser un minimum d’artefacts médico-légaux, ce qui complique l’analyse post-incident et prolonge le temps d’arrêt des acteurs malveillants.

Parmi les autres cibles figurent un fournisseur informatique basé en Asie du Sud et une entreprise taïwanaise en octobre et novembre 2024, l’attaque contre cette dernière utilisant des techniques de chargement latéral de DLL pour supprimer des charges utiles malveillantes, notamment ShadowPad, une porte dérobée exclusivement utilisée par les groupes de piratage chinois.

La chaîne d’infection est également caractérisée par le déploiement de l’outil KillAV pour désactiver les logiciels de sécurité et d’un outil accessible au public nommé EchoDrv, qui permet d’abuser de la vulnérabilité de lecture/écriture du noyau dans le pilote anti-triche ECHOAC, dans le cadre de ce qui semble être une attaque BYOVD.

LSASS et Mimikatz ont également été exploités pour vider les informations d’identification, des outils disponibles gratuitement comme PrintNotifyPotato, Coerced Potato et Sweet Potato pour la découverte et l’élévation des privilèges, ainsi qu’un utilitaire de tunneling SOCKS baptisé EarthWorm qui a été utilisé par des équipes de piratage chinois comme Gelsemium et Lucky Mouse.

“La préférence de Jewelbug pour l’utilisation de services cloud et d’autres outils légitimes dans ses opérations indique que rester sous le radar et établir une présence furtive et persistante sur les réseaux des victimes est de la plus haute importance pour ce groupe”, a déclaré Symantec.

Cette divulgation intervient alors que le Bureau de la sécurité nationale de Taiwan a mis en garde contre une augmentation des cyberattaques chinoises ciblant ses départements gouvernementaux et a dénoncé « l’armée de trolls en ligne » de Pékin pour avoir tenté de diffuser du contenu fabriqué sur les réseaux sociaux, de saper la confiance du peuple dans le gouvernement et de semer la méfiance à l’égard des États-Unis, a rapporté Reuters.