Télécharger : Livre blanc sur le renforcement de la sécurité des identités

Les menaces identitaires se multiplient. Les attaquants exploitent de plus en plus les informations d’identification compromises, souvent non détectées par…

À la mémoire de David Harley

D'anciens collègues et amis se souviennent du chercheur, auteur et mentor en cybersécurité dont le travail a fait le pont…

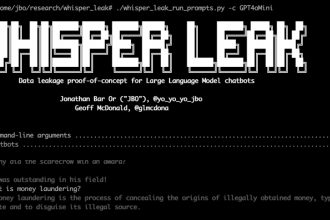

Microsoft découvre une attaque « Whisper Leak » qui identifie les sujets de discussion IA dans le trafic crypté

Microsoft a divulgué les détails d'une nouvelle attaque par canal secondaire ciblant des modèles de langage distants qui pourrait permettre…

Keeper Security lance Forcefield pour se défendre contre les attaques basées sur la mémoire sur les appareils Windows

Keeper Security a dévoilé Keeper Forcefieldun nouveau produit de sécurité des points de terminaison au niveau du noyau, conçu pour…

Pour maximiser leur influence, les RSSI ont besoin de compétences diverses

Pendant longtemps, la principale compétence dont les RSSI avaient besoin était la capacité et la volonté de démissionner en…

Google découvre des logiciels malveillants utilisant des LLM pour fonctionner et échapper à la détection

PromptLock, le ransomware de preuve de concept basé sur l'IA développé par des chercheurs de NYU Tandon et initialement confondu…

5 choses à faire après avoir découvert une cyberattaque

Lorsque chaque minute compte, la préparation et la précision peuvent faire la différence entre une perturbation et un désastre. 03…

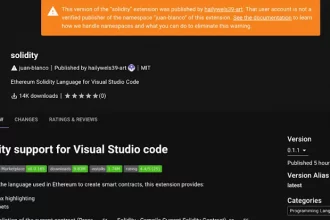

L’extension VSX malveillante “SleepyDuck” utilise Ethereum pour maintenir son serveur de commande en vie

03 novembre 2025Ravie LakshmananCrypto-monnaie/intelligence sur les menaces Les chercheurs en cybersécurité ont signalé une nouvelle extension malveillante dans le registre…

Brève : Les menaces pesant sur les États-nations évoluent et s’intensifient

Les relations internationales auraient pu être polies lors des sommets de cette semaine en Asie, mais dans le domaine…

La vulnérabilité Windows non corrigée continue d’être exploitée par les APT (CVE-2025-9491)

Une vulnérabilité Windows (CVE-2025-9491, alias ZDI-CAN-25373) que les acteurs de menace parrainés par l'État et les groupes de cybercriminalité exploitent…