La technologie opérationnelle constitue l’épine dorsale des systèmes de contrôle industriels critiques, sous-tendant tout, de la production d’énergie et de l’approvisionnement en eau à la fabrication et au transport. Aujourd’hui, ces systèmes utilisent de plus en plus l’informatique de pointe pour se connecter aux réseaux informatiques, transformant ainsi les appareils OT en de puissants points de terminaison IoT et IoT industriels.

Toutefois, cette connectivité rend également l’OT vulnérable aux cyberattaques qui pourraient avoir des conséquences dévastatrices, voire mortelles.

Les organisations qui s’appuient sur l’OT devraient envisager d’adopter les meilleures pratiques de sécurité OT suivantes pour gérer les cyber-risques.

1. Placer la sécurité des OT sous le contrôle du RSSI

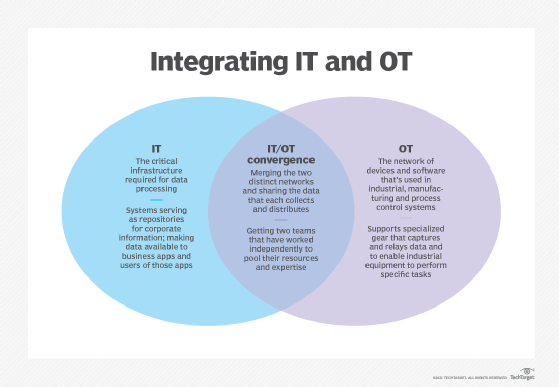

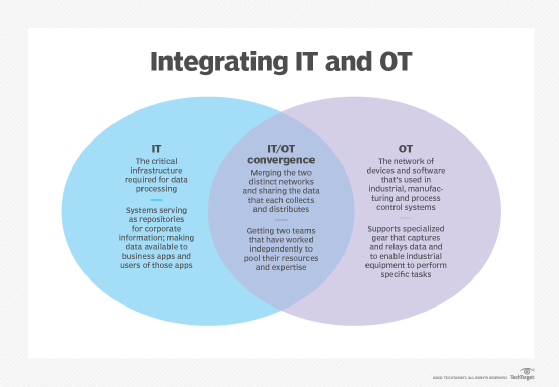

Traditionnellement, les systèmes OT fonctionnaient séparément des services informatiques, ce qui conduisait à une approche cloisonnée de la cybersécurité. Mais avec la convergence croissante de l’OT, de l’IT, de l’IoT et de l’IoT industriel (IIoT), une stratégie unifiée pour lutter contre les cybermenaces est essentielle.

Placer la cybersécurité OT sous la responsabilité du RSSI permet de garantir l’application cohérente des mesures de sécurité et d’optimiser la posture de sécurité de l’organisation. Le RSSI peut fournir la surveillance, les ressources et l’expertise nécessaires pour évaluer avec précision les risques de sécurité des OT, détecter et répondre efficacement aux menaces et aux vulnérabilités.

2. Identifiez et priorisez les actifs OT

Avant qu’une entreprise puisse défendre ses actifs, elle doit savoir quoi – et, surtout, où – ils se trouvent. Chaque organisation doit maintenir un inventaire à jour de tous les systèmes, matériels, logiciels et technologies associées OT.

Dans certaines organisations, diverses unités commerciales gèrent encore séparément les inventaires d’actifs OT. Idéalement, cependant, l’équipe de sécurité dispose de capacités de découverte et de gestion centralisées et automatisées avec une visibilité totale sur l’environnement OT et la surface d’attaque.

Après avoir identifié les actifs, hiérarchisez-les en fonction de leur importance pour les opérations. Par exemple, un système qui contrôle la turbine d’une centrale électrique est probablement plus critique qu’un système qui surveille la température ambiante du siège social.

En priorisant ses actifs, une organisation peut satisfaire les objectifs importants suivants :

- Concentrez vos investissements sur la protection des actifs hautement prioritaires.

- Établissez des politiques de réponse aux incidents qui sécurisent en premier les actifs les plus sensibles.

3. Organiser une formation de sensibilisation à la sécurité

Les humains constituent souvent le maillon le plus faible de la chaîne de cybersécurité, et cela est également vrai dans les environnements OT. Une formation régulière de sensibilisation à la sécurité garantit que tous les employés – qu’ils occupent des postes informatiques, OT ou non techniques – comprennent les cyber-risques et leur rôle pour les atténuer.

La formation de sensibilisation à la sécurité doit couvrir les défis uniques présentés par les systèmes OT, y compris les conséquences potentielles des attaques sur les infrastructures critiques.

4. Mettez régulièrement à jour et corrigez les logiciels

Les systèmes OT peuvent être vulnérables aux exploits s’ils exécutent des logiciels obsolètes. Un processus solide de gestion des correctifs garantit que tous les systèmes reçoivent des mises à jour en temps opportun.

La connectivité OT est essentielle aux opérations, c’est pourquoi les mises à jour et les correctifs doivent être testés dans un environnement contrôlé avant leur déploiement. Cela minimise les temps d’arrêt du réseau et évite les perturbations opérationnelles potentielles causées par des correctifs incompatibles ou défectueux.

5. Contrôler l’accès au réseau

Il est primordial de contrôler qui et quoi peut se connecter à un réseau OT, à l’aide d’outils de sécurité tels que la gestion des identités et des accès et le contrôle d’accès au réseau. Suivez le principe du moindre privilège et limitez l’accès aux systèmes OT aux seuls appareils et utilisateurs qui en ont absolument besoin pour faire leur travail. Cela peut réduire considérablement le risque d’intrusion.

6. Envisagez un cadre de confiance zéro

Le modèle Zero Trust fonctionne sur le principe « ne jamais faire confiance, toujours vérifier ». Au lieu de supposer que tout ce qui se trouve à l’intérieur du réseau d’une entreprise est sécurisé, la confiance zéro exige une authentification et une autorisation continues de tous les utilisateurs et appareils, tant internes qu’externes.

La technologie Zero Trust peut également utiliser des indices comportementaux et contextuels pour identifier les activités suspectes, telles que les demandes d’accès OT à des moments inhabituels de la journée ou émanant d’utilisateurs inattendus. Cela peut à la fois limiter la capacité d’un attaquant efficace à se déplacer latéralement une fois à l’intérieur d’un réseau et empêcher un agent interne malveillant d’exploiter les systèmes d’infrastructure critiques.

7. Déployer la microsegmentation

La microsegmentation divise le réseau de l’entreprise en petites zones sécurisées, limitant ainsi l’accès d’un intrus aux ressources de l’entreprise.

Dans un contexte OT, cela peut impliquer de mettre en œuvre une segmentation du réseau afin que les appareils d’une zone ne puissent pas communiquer directement avec ceux d’une autre sans autorisation appropriée. Cela permet de contenir la propagation potentielle des menaces, garantissant que même si un segment est compromis, les autres segments critiques ne le sont pas.

Alors que la frontière entre OT et IT continue de s’estomper, des pratiques de sécurité complètes doivent s’étendre aux environnements OT. En adoptant ces meilleures pratiques de sécurité OT, les organisations peuvent contribuer à garantir la protection et l’intégrité de leurs systèmes OT critiques, protégeant ainsi leurs opérations et le grand public.