L’acteur menaçant motivé par des raisons financières, connu sous le nom de FIN7 a été observé en utilisant des publicités Google malveillantes usurpant des marques légitimes comme moyen de fournir des installateurs MSIX qui aboutissent au déploiement de NetSupport RAT.

“Les auteurs de la menace ont utilisé des sites Web malveillants pour usurper l’identité de marques connues, notamment AnyDesk, WinSCP, BlackRock, Asana, Concur, The Wall Street Journal, Workable et Google Meet”, a déclaré la société de cybersécurité eSentire dans un rapport publié plus tôt cette semaine.

FIN7 (alias Carbon Spider et Sangria Tempest) est un groupe persistant de cybercriminalité actif depuis 2013. Il s’est d’abord lancé dans des attaques ciblant les appareils de point de vente (PoS) pour voler des données de paiement, avant de se tourner vers la violation de grandes entreprises via des campagnes de ransomware. .

Au fil des années, l’acteur malveillant a affiné ses tactiques et son arsenal de logiciels malveillants, en adoptant diverses familles de logiciels malveillants personnalisés tels que BIRDWATCH, Carbanak, DICELOADER (alias Lizar et Tirion), POWERPLANT, POWERTRASH et TERMITE, entre autres.

Le malware FIN7 est généralement déployé via des campagnes de spear phishing comme entrée sur le réseau ou l’hôte cible, bien qu’au cours des derniers mois, le groupe ait utilisé des techniques de publicité malveillante pour lancer les chaînes d’attaque.

En décembre 2023, Microsoft a déclaré avoir observé que les attaquants s’appuyaient sur les publicités Google pour inciter les utilisateurs à télécharger des packages d’applications MSIX malveillants, ce qui a finalement conduit à l’exécution de POWERTRASH, un dropper en mémoire basé sur PowerShell utilisé pour charger NetSupport RAT et Gracewire.

“Tempête de Sangria […] est un groupe de cybercriminels à motivation financière qui se concentre actuellement sur la conduite d’intrusions qui conduisent souvent à un vol de données, suivies d’extorsions ciblées ou de déploiement de ransomwares tels que le ransomware Clop”, avait alors noté le géant de la technologie.

L’utilisation abusive de MSIX comme vecteur de distribution de logiciels malveillants par plusieurs acteurs malveillants – probablement en raison de sa capacité à contourner les mécanismes de sécurité tels que Microsoft Defender SmartScreen – a depuis incité Microsoft à désactiver le gestionnaire de protocole par défaut.

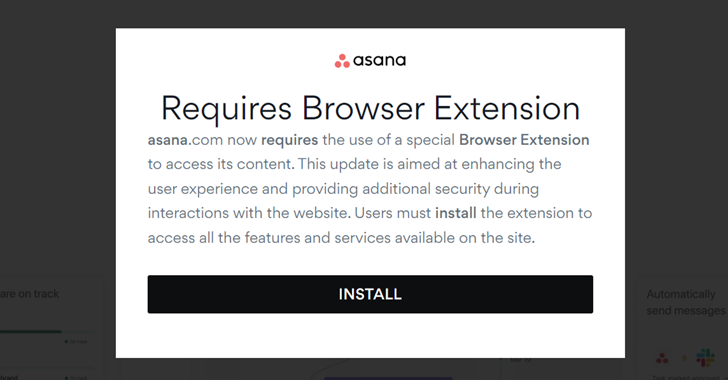

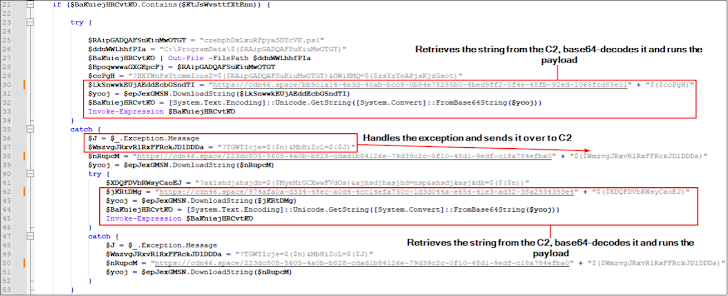

Lors des attaques observées par eSentire en avril 2024, les utilisateurs qui visitent les faux sites via des publicités Google voient apparaître un message contextuel les invitant à télécharger une fausse extension de navigateur, qui est un fichier MSIX contenant un script PowerShell qui, à son tour, rassemble informations système et contacte un serveur distant pour récupérer un autre script PowerShell codé.

La deuxième charge utile PowerShell est utilisée pour télécharger et exécuter le NetSupport RAT à partir d’un serveur contrôlé par un acteur.

La société canadienne de cybersécurité a déclaré avoir également détecté le cheval de Troie d’accès à distance utilisé pour diffuser des logiciels malveillants supplémentaires, dont DICELOADER, au moyen d’un script Python.

“Les incidents de FIN7 exploitant des noms de marques de confiance et utilisant des publicités Web trompeuses pour distribuer NetSupport RAT, suivi de DICELOADER, mettent en évidence la menace persistante, en particulier avec l’abus de fichiers MSIX signés par ces acteurs, qui s’est avéré efficace dans leurs programmes”, a déclaré eSentire.

Des résultats similaires ont été rapportés indépendamment par Malwarebytes, qui a caractérisé l’activité comme identifiant les utilisateurs d’entreprise via des publicités et des modaux malveillants en imitant des marques de premier plan comme Asana, BlackRock, CNN, Google Meet, SAP et le Wall Street Journal. Il n’a cependant pas attribué la campagne à FIN7.

La nouvelle des programmes de publicité malveillante de FIN7 coïncide avec une vague d’infection de SocGholish (alias FakeUpdates) conçue pour cibler les partenaires commerciaux.

“Les attaquants ont utilisé des techniques de subsistance pour collecter des informations d’identification sensibles, et ont notamment configuré des balises Web dans les signatures de courrier électronique et les partages réseau pour cartographier les relations locales et interentreprises”, a déclaré eSentire. “Ce comportement suggérerait un intérêt à exploiter ces relations pour cibler des pairs d’intérêt commercial.”

Cela fait également suite à la découverte d’une campagne de logiciels malveillants ciblant les utilisateurs de Windows et de Microsoft Office pour propager les RAT et les mineurs de cryptomonnaie via des cracks pour des logiciels populaires.

“Le malware, une fois installé, enregistre souvent les commandes dans le planificateur de tâches pour maintenir la persistance, permettant ainsi l’installation continue de nouveaux malware même après leur suppression”, a déclaré Symantec, propriété de Broadcom.