“Les sages s’adaptent aux circonstances, comme l’eau se moule au pichet.» – Proverbe chinois.

La façon dont nous travaillons, socialisons et consommons l’information a changé de façon exponentielle au cours des dernières années. Cette situation est due à des événements macro et micro mondiaux, tels que les urgences sanitaires mondiales ou la progression continue de l’innovation technologique. Le résultat est que notre capacité à comprendre, publier et consommer des informations a radicalement changé.

Les gouvernements et les entreprises doivent suivre le rythme de l’évolution de la manière dont la société utilise ces évolutions et, ce faisant, adapter leurs modèles économiques, l’efficacité de la sécurité et l’accessibilité pour leurs utilisateurs.

Un exemple en est l’explosion du travail à distance, couplée à la marche continue vers une consommation technologique « cloud-first ». Il en résulte des attentes de la part des parties prenantes internes et externes selon lesquelles les services doivent toujours être accessibles, rapides et sécurisés. Cela présente un défi : comment sécuriser une infrastructure aussi disparate où les informations sensibles sont stockées à divers endroits, des centres de données aux services SaaS comme Microsoft 365 et aux appareils personnels des utilisateurs finaux ?

Sécuriser l’utilisateur depuis le point final jusqu’à l’application elle-même est devenu un champ de bataille clé dans la protection des informations, la détection de l’exfiltration de données, le shadow IT, voire l’état du réseau et des points finaux pour un dépannage préventif. En règle générale, les organisations doivent adapter les contrôles, les outils et les politiques à des systèmes présentant différents niveaux de dette technique, ce qui entraîne une approche décousue. Le point culminant de cette approche est souvent le déploiement de plusieurs outils ponctuels avec peu ou pas d’intégration. En fin de compte, ils présentent leur propre ensemble de défis à l’organisation.

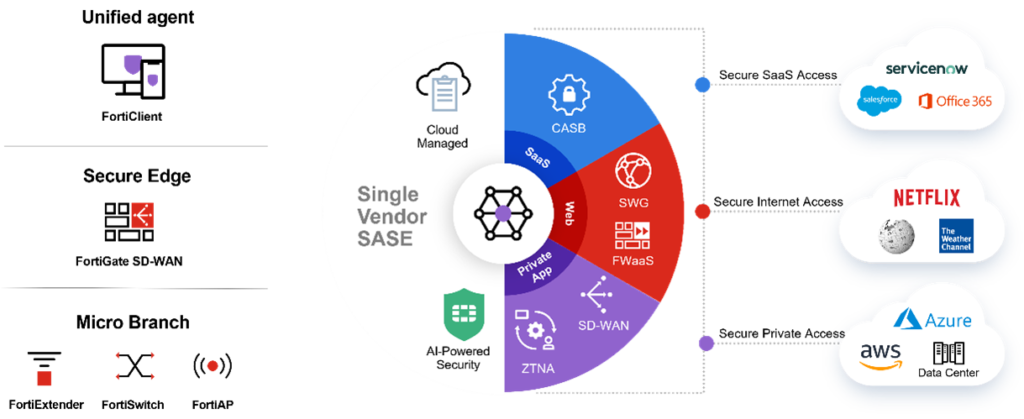

Une autre approche adoptée par les organisations consiste à centraliser la sécurité et le réseau au sein d’une seule plateforme. C’est ce qu’on appelle Secure Access Service Edge ou SASE (pour ceux d’entre vous qui se demandent, cela se prononce SASY). En termes simples, SASE est une solution de sécurité fournie dans le cloud et gérée de manière centralisée qui englobe des capacités au niveau du réseau dans un réseau étendu défini par logiciel (SD-WAN). Gartner et Forrester ont publié leur analyse respective sur les acteurs du SD-WAN et du SASE.

Figure 1 : Architecture SASE

Une architecture SASE a le potentiel de permettre aux organisations d’intégrer flexibilité et évolutivité dans leur modèle opérationnel sans compromettre la sécurité ou l’expérience utilisateur. La nature intégrée de la plateforme en fait une solide rampe de lancement pour l’adoption de contrôles granulaires d’accès zéro confiance (ZTA) aux données des organisations et à celles de leurs clients.

La mise en œuvre efficace d’une architecture SASE implique une compréhension approfondie des exigences du réseau, de la sécurité et de l’utilisateur final pour réussir. En règle générale, cela signifie impliquer plusieurs équipes différentes au sein de l’organisation pour définir clairement les exigences ainsi que ce qui est pris en charge. Ensuite, nous devons impliquer les équipes opérationnelles pour définir ce qu’elles doivent voir pour pouvoir soutenir l’organisation. Par exemple, Digital Experience Monitoring (DEM), les événements et les journaux au niveau du réseau. Cela peut sembler intimidant, mais le faire dès le début peut signifier que l’organisation peut disposer d’une feuille de route clairement définie pour l’adoption d’une technologie unique capable de répondre à une multitude de cas d’utilisation différents à partir d’une seule plate-forme. Cela réduit le coût total de possession (TCO) pour l’organisation en utilisant un ensemble commun d’outils et de compétences au sein des équipes respectives.

L’approche SASE de Fortinet semble aller bien plus loin que les solutions actuelles, en inventant le terme Universal SASE. Imaginez une architecture dans laquelle une plate-forme unique peut sécuriser et fournir des informations exploitables pour le réseau, les points de terminaison, les services SaaS, la surveillance de l’expérience, les équipements IoT/OT et même les commutateurs de succursales et les points d’accès. « Une chimère », je t’entends crier ? Eh bien, avec Fortinet, cela devient rapidement possible grâce à la philosophie de gestion centralisée et aux capacités de sécurité de classe mondiale de FortiGuard Labs.

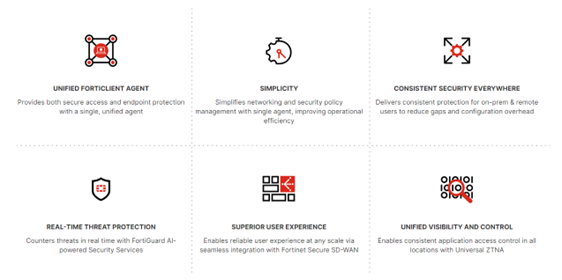

Figure 2 : Quelques fonctionnalités et avantages de la solution Fortinet SASE

Pour de nombreuses organisations, abandonner un réseau et un écosystème de sécurité traditionnels cloisonnés n’est pas une tâche simple. Par conséquent, nous devons tracer un parcours pour amener les organisations à un point où elles peuvent utiliser facilement cette méthode flexible de sécurité et de réseau. C’est ce qu’un partenaire de cybersécurité de classe mondiale peut faire pour vous.

Rappelons ce proverbe : Les sages s’adaptent aux circonstances. Découvrez comment Fortinet aide les organisations à adopter une architecture SASE à l’International Cyber Expo au stand P70. Venez écouter ma session d’innovation produit sur la scène Tech Hub intitulée « The Journey to Secure Access Service Edge (SASE) » à 13h25-13h45 le 26ème de septembre.

Par Dan Kendal, ingénieur système principal, gouvernement central, Fortinet UK